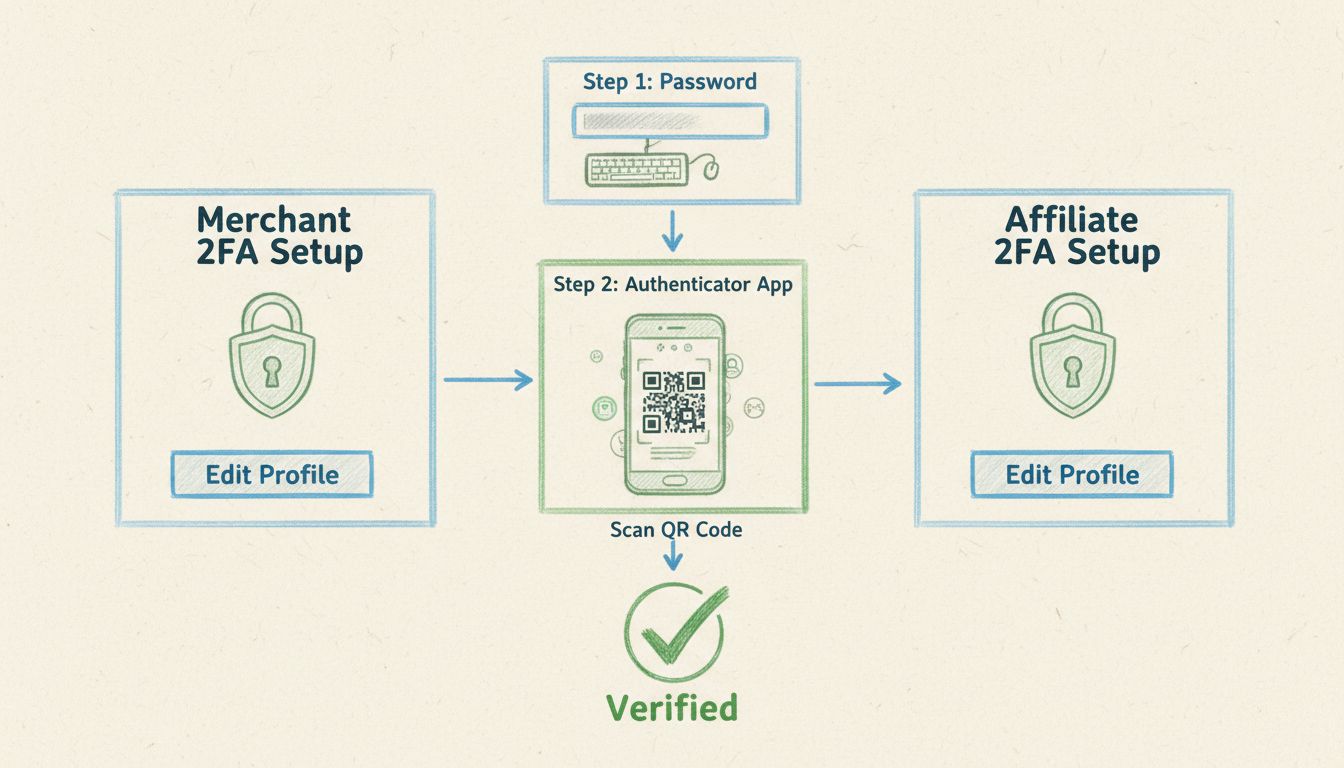

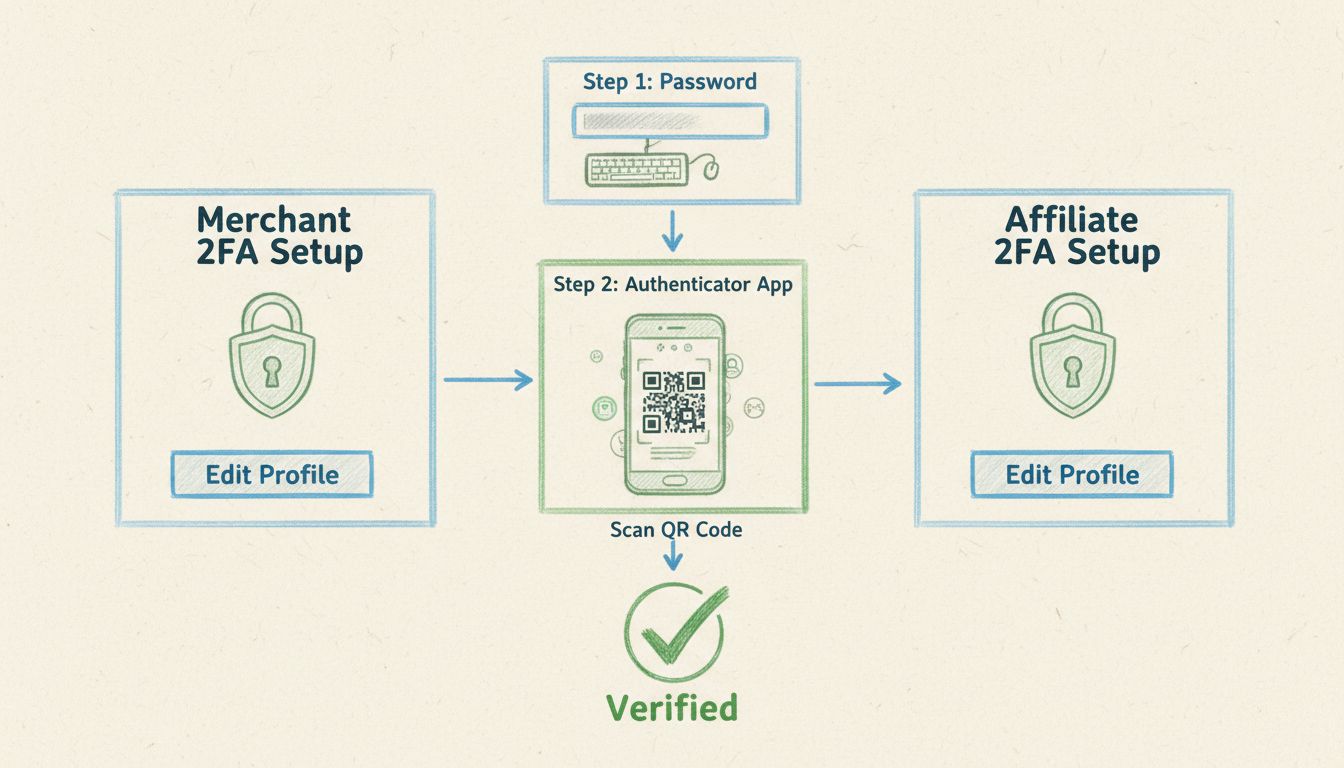

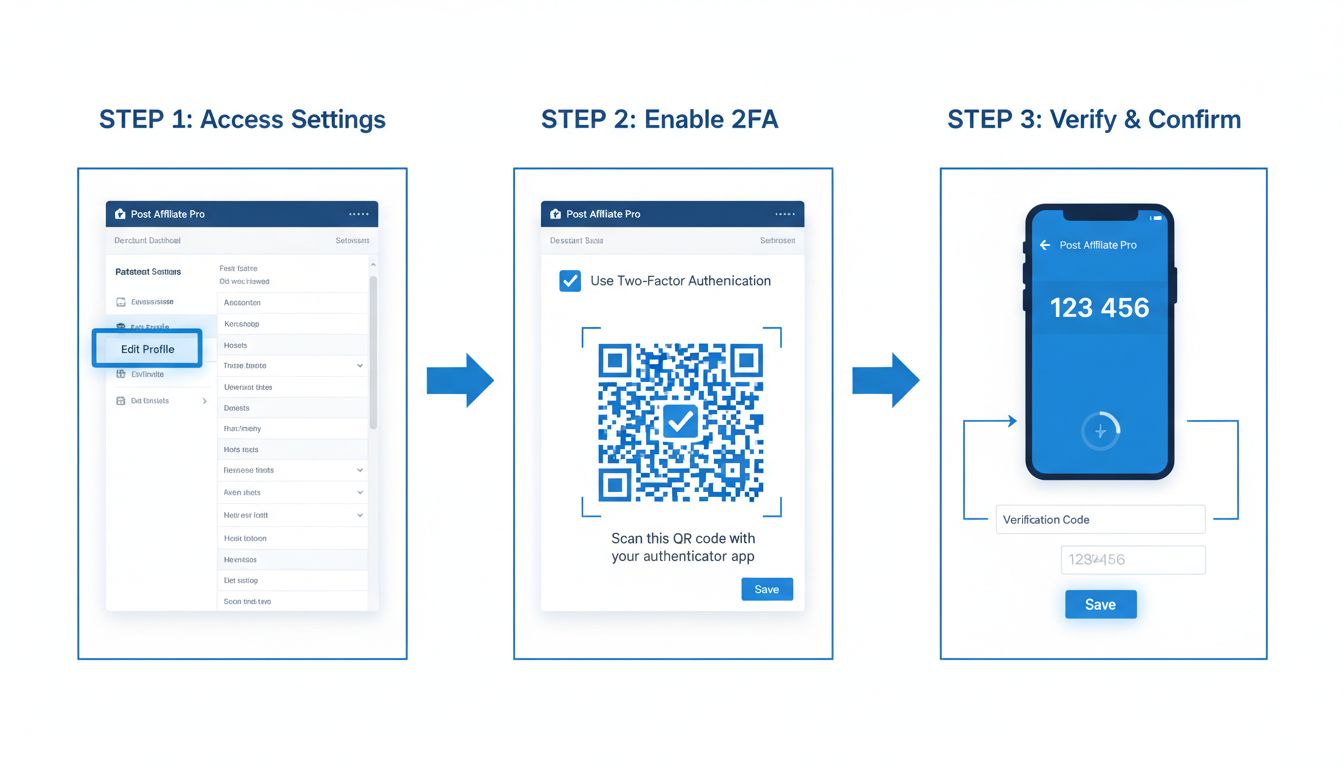

Kétlépcsős hitelesítés kereskedőknek és partnereknek: Teljes beállítási útmutató

Ismerje meg, hogyan engedélyezheti a kétlépcsős hitelesítést (2FA) mind a kereskedők, mind a partnerek számára a Post Affiliate Pro-ban. Védje fiókját hitelesít...

Tudja meg, mi az MFA, hogyan működik, és miért elengedhetetlen a fiókok és adatok védelméhez. Ismerje meg a hitelesítési tényezőket, a bevezetés legjobb.

A többfaktoros hitelesítés (MFA) egy biztonsági mechanizmus, amely két vagy több különböző típusú azonosító megadását követeli meg a felhasználótól, mielőtt hozzáférést kapna egy fiókhoz vagy rendszerhez. Ellentétben az egyfaktoros hitelesítéssel, amely kizárólag egy jelszóra támaszkodik, az MFA több, egymástól független hitelesítési tényezőt kombinál, így olyan biztonsági rétegeket hoz létre, amelyek jelentősen csökkentik az illetéktelen hozzáférés kockázatát. A hitelesítési tényezők három fő kategóriája: tudásalapú (amit tud), birtoklás-alapú (amit birtokol), és öröklött (ami önmaga). Tudásalapú tényezők a jelszavak, biztonsági kérdések; birtoklás-alapúak a fizikai eszközök, mint okostelefonok, hardverkulcsok; öröklött tényezők a biometrikus azonosítók, például ujjlenyomat vagy arcfelismerés. Azáltal, hogy a felhasználót arra kényszeríti, hogy különböző kategóriákból származó tényezőkkel hitelesítse magát, az MFA biztosítja, hogy még ha az egyik hitelesítő adat kompromittálódik is, a támadók ne férhessenek hozzá a többi, további hitelesítési módszer nélkül. Ez a többrétegű megközelítés az egyetlen gyenge pontból robusztus biztonsági rendszert alakít ki, amely a legtöbb elterjedt támadási vektor ellen védelmet nyújt.

| Tényező típusa | Példák | Biztonsági szint | Sérülékenység |

|---|---|---|---|

| Tudás | Jelszavak, PIN-ek, biztonsági kérdések | Közepes | Adathalászat, brute force |

| Birtoklás | Okostelefonok, hardverkulcsok, okoskártyák | Magas | Eszköz elvesztése, lopás |

| Öröklött | Ujjlenyomat, arcfelismerés, írisz szken | Nagyon magas | Hamisítási kísérletek |

A kiberbiztonsági környezet alapvetően megváltozott, így az MFA már nem választható, hanem elengedhetetlen az érzékeny adatok és felhasználói fiókok védelméhez. Legújabb biztonsági kutatások szerint több mint 15 milliárd hitelesítő adat kering a dark weben korábbi adatlopásokból, így a hitelesítő adatok eltulajdonítása az egyik leggyakoribb támadási vektor, amellyel a szervezeteknek szembe kell nézniük. Az adathalász támadások 3–4%-os sikeraránnyal működnek, amely alacsonynak tűnhet, de mivel a támadók naponta több millió adathalász e-mailt küldenek, ez ezrek sikeres kompromittálását jelenti. A brute-force támadások továbbra is állandó veszélyt jelentenek, amikor a támadók automatizált eszközökkel sorban próbálnak jelszavakat, amíg hozzáférést nem szereznek – ez szinte lehetetlenné válik, ha MFA-t használnak. A Verizon Data Breach Investigations Report szerint az adatlopások 49%-a kompromittált hitelesítő adatokhoz kötődik, ami kiemeli a jelszavakon túlmutató további biztonsági rétegek fontosságát. Az MFA nélküli szervezetek exponenciálisan nagyobb veszélynek vannak kitéve a fiókátvétel, adatlopás és szabályozási bírságok terén. A biztonsági incidensek pénzügyi és reputációs költségei messze meghaladják az MFA bevezetéséhez szükséges minimális ráfordítást.

A főbb fenyegetések, amelyek ellen az MFA védelmet nyújt:

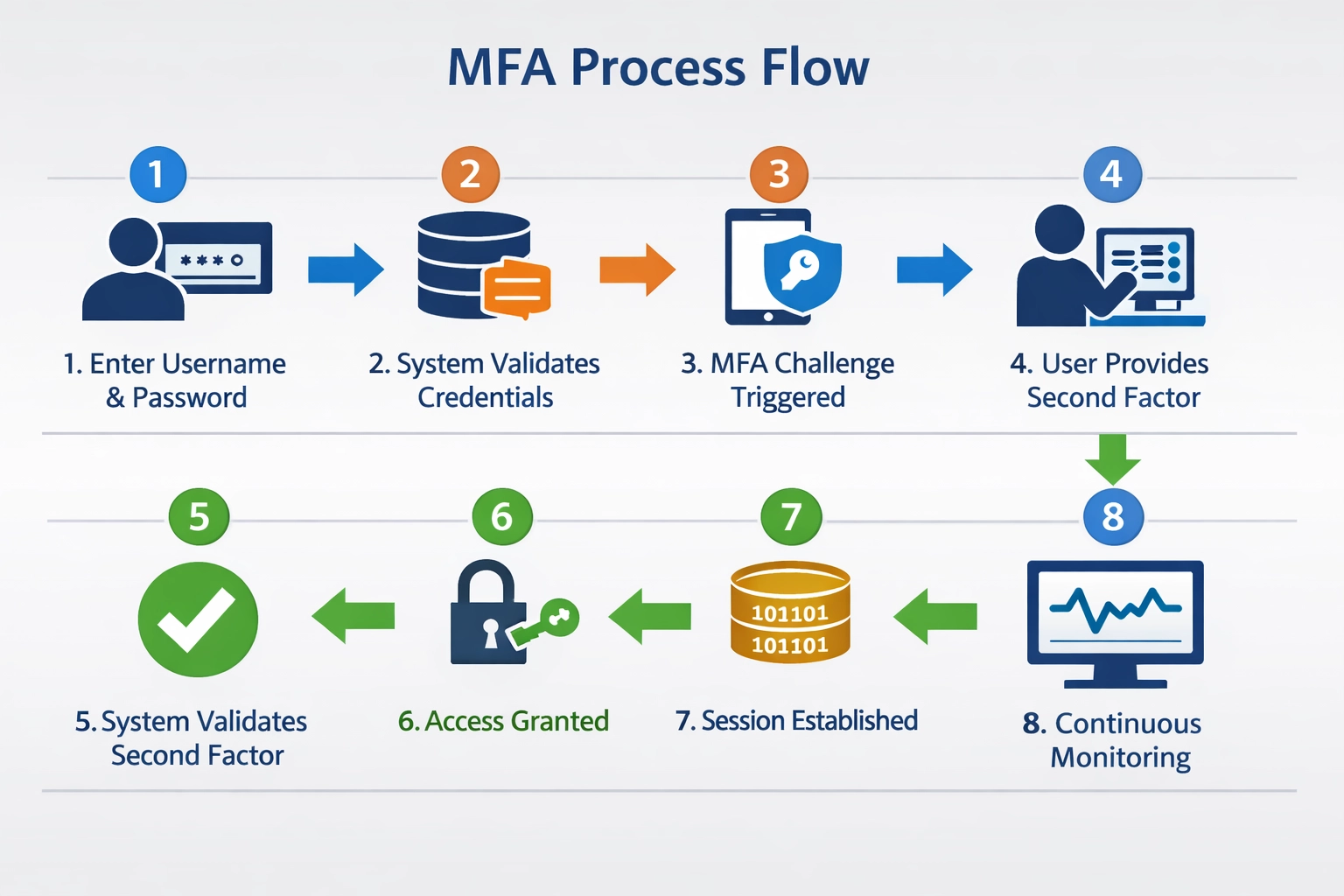

Az MFA hitelesítési folyamata egy strukturált munkafolyamatot követ, amely a felhasználó regisztrációjával kezdődik, amikor a rendszer elmenti a felhasználó hitelesítési tényezőit biztonságosan. A regisztráció során a felhasználók kiválasztják és konfigurálják a preferált MFA-módszereiket, például telefonszámot adnak meg SMS-kódokhoz, vagy telepítenek egy hitelesítő alkalmazást. Amikor a felhasználó be szeretne jelentkezni, először megadja elsődleges hitelesítő adatát (jellemzően felhasználónév és jelszó), amelyet a rendszer ellenőriz. Az elsődleges hitelesítés után a rendszer elindítja a második tényező kihívást, ekkor a felhasználótól a választott MFA-módszeren keresztül további megerősítést kér. A felhasználó válaszolhat időalapú kóddal egy hitelesítő alkalmazásból, jóváhagyhat egy push értesítést a telefonján, vagy leadhat egy biometrikus mintát. Az összes szükséges tényező sikeres ellenőrzése után a rendszer hozzáférést ad és biztonságos munkamenetet hoz létre a felhasználónak. Az MFA-rendszerek munkamenet-kezelése tartalmaz időtúllépési mechanizmusokat is, amelyek inaktivitás esetén újra-hitelesítést igényelnek, így az elhagyott munkamenetek nem használhatók ki. Fejlettebb megvalósítások adaptív MFA-t alkalmaznak, amely dinamikusan igazítja a hitelesítési követelményeket kockázati tényezők, például bejelentkezési hely, eszköztípus vagy a felhasználó viselkedése alapján.

Az MFA hitelesítési folyamat lépései:

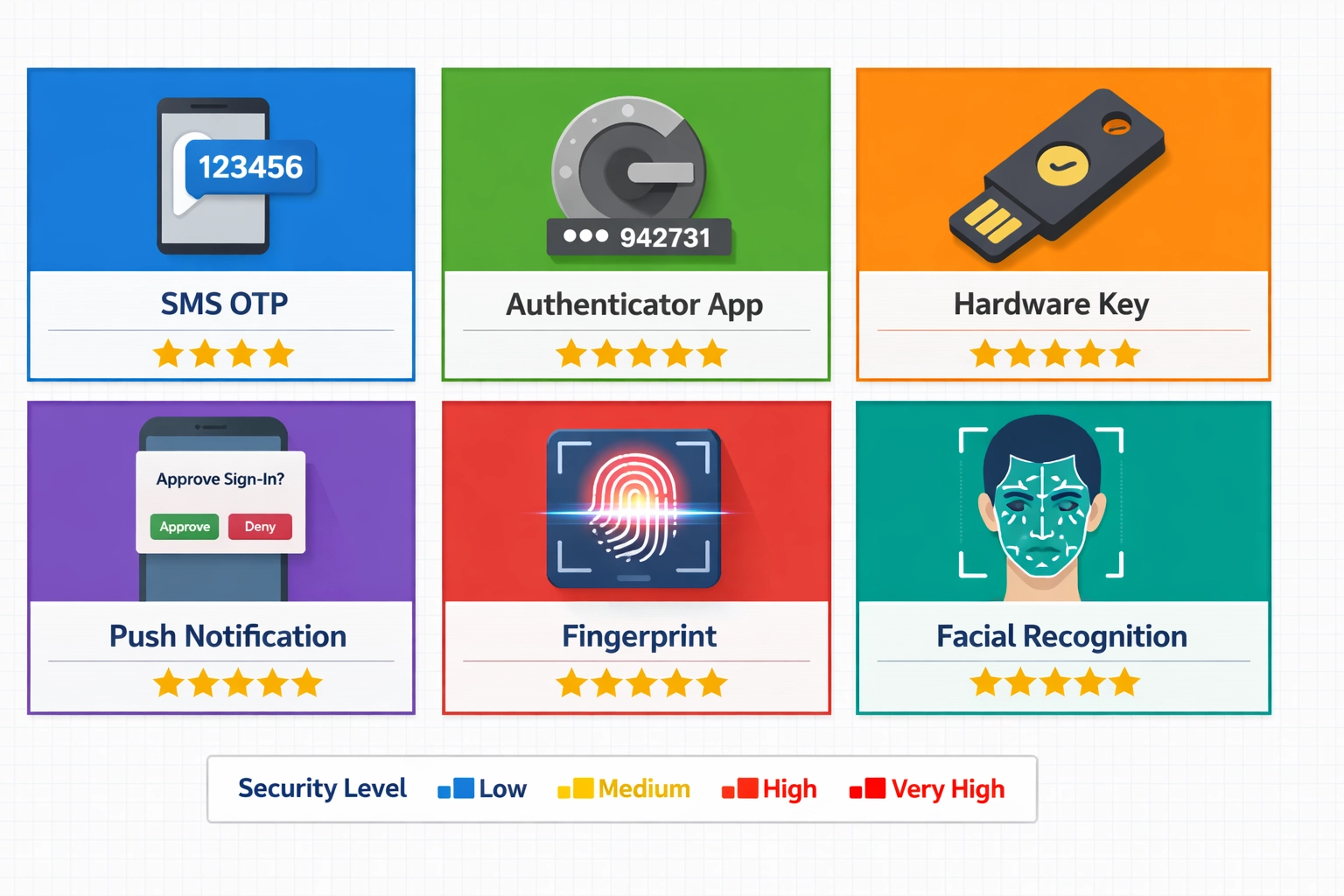

A tudásalapú tényezők jelentik a hagyományos hitelesítési módszert: jelszavak, PIN-ek és biztonsági kérdések. Ezek könnyen megvalósíthatók, nem igényelnek extra hardvert, viszont sérülékenyek az adathalászattal, társadalmi mérnökséggel és jelszó-újrahasználattal szemben. A birtoklásalapú tényezők azt követelik meg, hogy a felhasználó rendelkezzen valamilyen fizikai eszközzel, például okostelefonnal, hardverkulccsal vagy okoskártyával, ami jelentősen megnehezíti a jogosulatlan hozzáférést. Ilyen módszerek: SMS-alapú egyszer használatos jelszavak (OTP), időalapú egyszer használatos jelszavak (TOTP) hitelesítő alkalmazásokból, vagy push értesítések regisztrált eszközökre. Az öröklött, azaz biometrikus tényezők a felhasználó egyedi biológiai vagy viselkedési jellemzőit ellenőrzik, mint például ujjlenyomat, arcfelismerés, hangfelismerés vagy írisz szken. A biometrikus hitelesítés kiváló védelmet nyújt, mert ezek a jellemzők nem lophatók el, nem adhatók át vagy másolhatók könnyen, ugyanakkor speciális hardvert igényelnek, és adatvédelmi aggályokat is felvethetnek. A legbiztonságosabb megoldások mindhárom kategóriából kombinálnak tényezőket, például jelszót (tudás), kódot hitelesítő alkalmazásból (birtoklás) és ujjlenyomatot (öröklött). A szervezeteknek saját biztonsági igényeik, felhasználói bázisuk és infrastruktúrájuk alapján kell kiválasztaniuk az MFA-módszereket. A leggyakoribb megközelítés egy tudásalapú tényező kombinálása egy birtoklás- vagy öröklött tényezővel, így erős biztonságot biztosítanak anélkül, hogy túlzott terhet rónának a felhasználókra.

| Módszer | Biztonsági szint | Felhasználói kényelem | Költség | Sérülékenység |

|---|---|---|---|---|

| SMS OTP | Közepes | Magas | Alacsony | SIM-csere, lehallgatás |

| Hitelesítő alkalmazás (TOTP) | Magas | Magas | Alacsony | Eszköz elvesztése, kártevők |

| Hardverkulcsok | Nagyon magas | Közepes | Közepes | Fizikai elvesztés |

| Push értesítések | Magas | Nagyon magas | Alacsony | Értesítési fáradtság |

| Biometria (ujjlenyomat) | Nagyon magas | Nagyon magas | Közepes | Hamisítás, adatvédelmi aggályok |

| Biometria (arcfelismerés) | Nagyon magas | Nagyon magas | Közepes | Deepfake, fényviszonyok |

| Biztonsági kérdések | Alacsony | Magas | Alacsony | Társadalmi mérnökség |

| Email megerősítés | Közepes | Magas | Alacsony | Email fiók feltörése |

Az MFA kivételes védelmet nyújt az illetéktelen hozzáférés ellen. Kutatások szerint az MFA az esetek 99,2%-ában megakadályozza a fiókfeltörő támadásokat, így az egyik leghatékonyabb elérhető biztonsági kontroll. MFA használatakor az adathalász támadások sikeressége drámaian csökken, mert a támadók a megszerzett hitelesítő adatokkal nem tudnak bejutni – szükségük lenne a második tényezőre is. A hitelesítő adatokkal való támadások, amelyek kiszivárgott felhasználónév-jelszó párosokat használnak, szinte teljesen hatástalanná válnak MFA esetén, mivel a támadók a második tényező birtoklása nélkül nem tudják újrahasználni a hitelesítő adatokat. Az MFA-t bevezető szervezetek jelentős csökkenést tapasztalnak a fiókzárolásokkal és jelszó-visszaállításokkal kapcsolatos ügyfélszolgálati jegyek számában, mivel a felhasználók kisebb eséllyel válnak áldozattá. A védelem nemcsak külső támadók, hanem belső fenyegetések ellen is érvényesül, hiszen az MFA biztosítja, hogy még a legitim hitelesítő adatokkal rendelkező alkalmazottak sem férhetnek hozzá rendszerekhez megfelelő engedély nélkül. Az MFA 50–80%-kal csökkenti az adatvédelmi incidensek kockázatát a bevezetés módjától és a szervezet környezetétől függően. Az MFA alkalmazásával a szervezet bizonyítja elkötelezettségét a legjobb biztonsági gyakorlatok iránt, ami növeli az ügyfélbizalmat, csökkentheti a biztosítási díjakat, és védi a márka jó hírnevét a biztonságot egyre inkább előtérbe helyező piacon.

A nagyvállalatok egyedi biztonsági kihívásokkal néznek szembe a hozzáférés szerteágazó csapatok, számos alkalmazás és komplex infrastruktúra kezelése során, így az MFA bevezetése kritikus eleme a biztonsági stratégiának. A távmunka alapvetően megváltoztatta a fenyegetési képet, mivel az alkalmazottak különböző helyekről, eszközökről és hálózatokról férnek hozzá vállalati erőforrásokhoz, amelyek gyakran kevésbé biztonságosak, mint a hagyományos irodai környezet. A VPN-hozzáférés, amely titkosított csatornát biztosít a távoli dolgozók és a vállalati hálózat között, MFA-val kiegészítve jelentősen biztonságosabbá válik, még akkor is, ha a VPN hitelesítő adatai kompromittálódnak. Az egyre inkább központi szerepet betöltő SaaS alkalmazások védelmét is elengedhetetlen MFA-val biztosítani, hogy megakadályozzuk a fiókátvételeket és jogosulatlan adat-hozzáférést. A felhőalapú identitás- és hozzáféréskezelő (IAM) platformok lehetővé teszik az MFA egységes bevezetését minden alkalmazásban és szolgáltatásban, akár helyben, akár felhőben működnek. A feltételes hozzáférési szabályok révén a vállalatok előírhatják az MFA-t bizonyos körülmények között, például érzékeny alkalmazásoknál vagy ismeretlen helyről történő bejelentkezés esetén. Az egyszeri bejelentkezéssel (SSO) való integráció lehetővé teszi, hogy a felhasználók egyszer hitelesítsenek MFA-val, majd több alkalmazáshoz is hozzáférjenek külön hitelesítés nélkül. A szervezeteknek először a kritikus rendszerekre, adminisztrátori fiókokra és érzékeny adatokat kezelő alkalmazásokra kell koncentrálniuk az MFA bevezetésével, majd fokozatosan kiterjeszteni minden felhasználóra.

Nagyvállalati MFA-felhasználási esetek:

A szabályozási keretrendszerek és iparági szabványok egyre inkább előírják az MFA-t, mint alapvető biztonsági követelményt, így a megfelelőség jelentős hajtóereje az MFA bevezetésének a szervezetek körében. Az Egészségügyi Adatvédelmi és Hordozhatósági Törvény (HIPAA) megköveteli a többfaktoros hitelesítést a védett egészségügyi információkat (PHI) kezelő rendszerekhez való hozzáférésnél. A Fizetőkártya-ipari Adatbiztonsági Szabvány (PCI-DSS) előírja az MFA-t minden olyan hozzáféréshez, amely kártyabirtokosi adatokhoz vezet, így elengedhetetlen azoknak a szervezeteknek, amelyek hitelkártyás fizetéseket dolgoznak fel. Az Általános Adatvédelmi Rendelet (GDPR) előírja, hogy a szervezetek megfelelő technikai és szervezeti intézkedéseket alkalmazzanak a személyes adatok védelmére, és ebben az MFA is elismert jó gyakorlat. Az Amerikai Nemzeti Szabványügyi és Technológiai Intézet (NIST) kiberbiztonsági keretrendszere és a 800-63B kiadvány kifejezetten ajánlja az MFA-t érzékeny rendszerek és adatok védelmére. A FedRAMP szövetségi kockázat- és engedélykezelési program az összes, szövetségi adatot kezelő felhőszolgáltatónál előírja az MFA-t, így az MFA a kormányzati szerződésekhez is alapkövetelmény. A szabályozott iparágakban működő szervezeteknek ellenőrizniük kell az adott ágazatukra vonatkozó MFA-követelményeket, és olyan megoldásokat kell bevezetniük, amelyek megfelelnek vagy meghaladják ezeket a szabványokat.

| Szabályozás | Iparág | MFA-követelmény | Hatály |

|---|---|---|---|

| HIPAA | Egészségügy | Kötelező PHI-hoz | Érintett szervezetek és partnerek |

| PCI-DSS | Fizetésfeldolgozás | Kötelező kártyabirtokosi adatokhoz | Minden hitelkártyát feldolgozó szervezet |

| GDPR | Adatvédelem | Ajánlott jó gyakorlat | EU-s adatkezelők |

| NIST 800-63B | Kormányzat/szövetségi | Kötelező érzékeny rendszerekhez | Szövetségi ügynökségek, alvállalkozók |

| FedRAMP | Felhőszolgáltatások | Minden hozzáféréshez kötelező | Szövetségi szervezeteket kiszolgáló felhőszolgáltatók |

| SOC 2 | Szolgáltatók | Ajánlott kontroll | SOC 2 auditált szervezetek |

| ISO 27001 | Információbiztonság | Ajánlott kontroll | ISO tanúsított szervezetek |

Az MFA sikeres bevezetéséhez alapos tervezés, az érintettek bevonása és fokozatos, jól ütemezett megvalósítás szükséges, amely egyensúlyt teremt a biztonsági követelmények és a felhasználói elfogadás, valamint a szervezet felkészültsége között. A szervezeteknek átfogó auditot kell végezniük rendszereikről, alkalmazásaikról és felhasználói bázisukról, hogy azonosítsák, mely eszközök igényelnek MFA-védelmet, és mely hitelesítési módszerek a legmegfelelőbbek az egyes esetekhez. A fokozatos bevezetés, amely a magas kockázatú fiókokkal (pl. adminisztrátorok, kiemelt felhasználók) kezdődik, lehetőséget ad a kihívások azonosítására és megoldására, mielőtt az MFA-t a teljes felhasználói körre kiterjesztenék. A felhasználók képzése és tájékoztatása kulcsfontosságú: az alkalmazottaknak meg kell érteniük, miért történik az MFA bevezetése, hogyan használják a kijelölt hitelesítési módszereket, és hogyan kezeljék a gyakori problémákat. Olyan MFA-módszereket kell választani, amelyek egyensúlyt teremtenek a biztonság és a felhasználói kényelem között, elkerülve a túl bonyolult megoldásokat, amelyek ellenállást vagy biztonsági kiskapukat eredményezhetnek. A meglévő identitás- és hozzáféréskezelő rendszerekkel történő integráció biztosítja az MFA következetes alkalmazását minden alkalmazásban, és csökkenti az adminisztrációs terheket. Az ügyfélszolgálati csapatokat fel kell készíteni, hogy támogassák a felhasználókat az átállás során, beleértve a világos dokumentációt és az MFA-val kapcsolatos problémák eszkalációs folyamatait. Az MFA-szabályok rendszeres monitorozása és optimalizálása biztosítja, hogy a bevezetés hosszú távon is megfeleljen a biztonsági céloknak, miközben alkalmazkodik a változó fenyegetésekhez és felhasználói igényekhez.

Az MFA bevezetésének lépései:

Bár az MFA kivételes biztonságot nyújt, a szervezeteknek számos kihívást és új fenyegetést kell kezelniük, hogy a bevezetett rendszerek hatékonyak maradjanak a fejlődő támadási technikákkal szemben. Az MFA-fáradtság támadások a felhasználók frusztrációját használják ki: folyamatosan küldenek hitelesítési kérelmeket, remélve, hogy a felhasználó végül megszokásból vagy bosszúságból jóváhagy egy rosszindulatú kérést. A SIM-csere támadások a birtoklásalapú MFA-módszereket célozzák: a támadók elérik, hogy a mobilszolgáltató áthelyezze az áldozat telefonszámát a támadó eszközére, így az elfoghatja az SMS-alapú egyszer használatos jelszavakat. A halászat-ellenálló hitelesítési módszerek, mint a FIDO2 hardverkulcsok vagy a Windows Hello for Business, kiemelkedő védelmet nyújtanak adathalász támadások ellen, mivel kriptográfiailag kötik a hitelesítést a legitim szolgáltatáshoz. A munkamenet-eltérítés továbbra is veszélyt jelent akkor is, ha MFA-t használnak, hiszen ha a támadó hozzáfér egy hitelesített munkamenethez, további hitelesítés nélkül tud műveleteket végrehajtani. A szervezeteknek halászat-ellenálló MFA-módszereket kell bevezetniük a nagy értékű fiókokhoz és érzékeny rendszerekhez, még ha ehhez további hardver vagy infrastruktúra is szükséges. A folyamatos monitorozás és a fenyegetési intelligencia segíti a szervezeteket az új támadási technikák azonosításában, és lehetővé teszi az MFA-stratégia gyors módosítását.

MFA kihívások és megoldások:

A többfaktoros hitelesítés (MFA) két vagy több, egymástól független hitelesítési tényezőt igényel különböző kategóriákból, míg a kétfaktoros hitelesítés (2FA) az MFA egy speciális esete, amely pontosan két tényezőt követel meg. Minden 2FA MFA, de nem minden MFA 2FA. Az MFA nagyobb rugalmasságot biztosít, és három vagy több tényezőt is tartalmazhat a fokozott biztonság érdekében.

Az MFA bevezetésének költségei jelentősen eltérhetnek a választott megoldástól, a felhasználók számától és a telepítés összetettségétől függően. A felhőalapú MFA szolgáltatások általában előfizetéses modellben működnek, felhasználónként havi 2–10 dollár közötti díjjal, míg a helyszíni megoldások előzetes infrastruktúra-költségekkel járnak. Sok szervezet úgy találja, hogy az MFA költsége elenyésző a potenciális adatvédelmi incidensek lehetséges költségeihez képest.

Bár az MFA jelentősen csökkenti az illetéktelen hozzáférés kockázatát, bizonyos támadási módszerek, mint a halászat-ellenálló támadások, SIM-cserék és MFA-fáradtság egyes MFA-megoldásokat potenciálisan megkerülhetnek. Ugyanakkor a halászat-ellenálló megoldások, mint a FIDO2 hardverkulcsok használata, rendkívül megnehezítik az MFA megkerülését, és a fiókfeltörő támadások 99,2%-át megelőzik.

A FIDO2 szabványokat használó hardverkulcsokat tartják a legbiztonságosabb MFA-módszernek, mert nyilvános kulcsú titkosítással kötik össze a hitelesítést a legitim szolgáltatással, így rendkívül ellenállóak a halászat és a közbeékelődéses támadásokkal szemben. A biometrikus hitelesítés hardveres tokenekkel kombinálva szintén kiváló biztonságot nyújt.

Az MFA-t több szabályozás is előírja vagy erősen ajánlja, például a HIPAA (egészségügy), PCI-DSS (fizetésfeldolgozás), GDPR (adatvédelem), NIST szabványok (kormányzat) és FedRAMP (szövetségi felhős szolgáltatások). Számos iparágban előírás a megfelelőséghez, ezért elengedhetetlen az érzékeny adatokkal dolgozó szervezetek számára.

A modern MFA-megoldások minimalizálják a felhasználói akadályokat olyan módszerekkel, mint a push értesítések, biometrikus hitelesítés és az adaptív MFA, ami csak kockázat érzékelésekor kér további hitelesítést. Megfelelően bevezetve az MFA alig okoz többlet-terhet, miközben jelentősen növeli a biztonságot. Az egyszeri bejelentkezéssel (SSO) való integráció tovább javítja a felhasználói élményt.

A legtöbb MFA-rendszer fiókhelyreállítási lehetőségeket kínál, mint a biztonsági kódok, alternatív hitelesítési módok, vagy azonosítás e-mailen vagy biztonsági kérdések révén. A szervezeteknek biztonságos helyreállítási eljárásokat kell kidolgozniuk, a felhasználóknak pedig a biztonsági kódokat biztonságos helyen kell tárolniuk. A konkrét teendőkért vegye fel a kapcsolatot a szolgáltató ügyfélszolgálatával.

Igen, az MFA régi rendszerekkel is bevezethető MFA proxyk, adapterek vagy olyan felhőalapú identitásszolgáltatók révén, amelyek támogatják a régi alkalmazások integrációját. Egyes nagyon régi rendszerekhez azonban kerülő megoldásokra vagy alternatív biztonsági intézkedésekre lehet szükség. Forduljon IT-csapatához a legjobb megoldásért a konkrét rendszereihez.

Védje affiliate hálózatát vállalati szintű biztonsági funkciókkal, beleértve a többfaktoros hitelesítés támogatását. A PostAffiliatePro segít biztonságosan kezelni affiliate kapcsolatait, miközben megfelel az iparági előírásoknak.

Ismerje meg, hogyan engedélyezheti a kétlépcsős hitelesítést (2FA) mind a kereskedők, mind a partnerek számára a Post Affiliate Pro-ban. Védje fiókját hitelesít...

Ismerje meg, hogyan engedélyezheti a kétfaktoros hitelesítést (2FA) a Post Affiliate Pro kereskedői felületén. Lépésről lépésre bemutatjuk a TOTP hitelesítő alk...

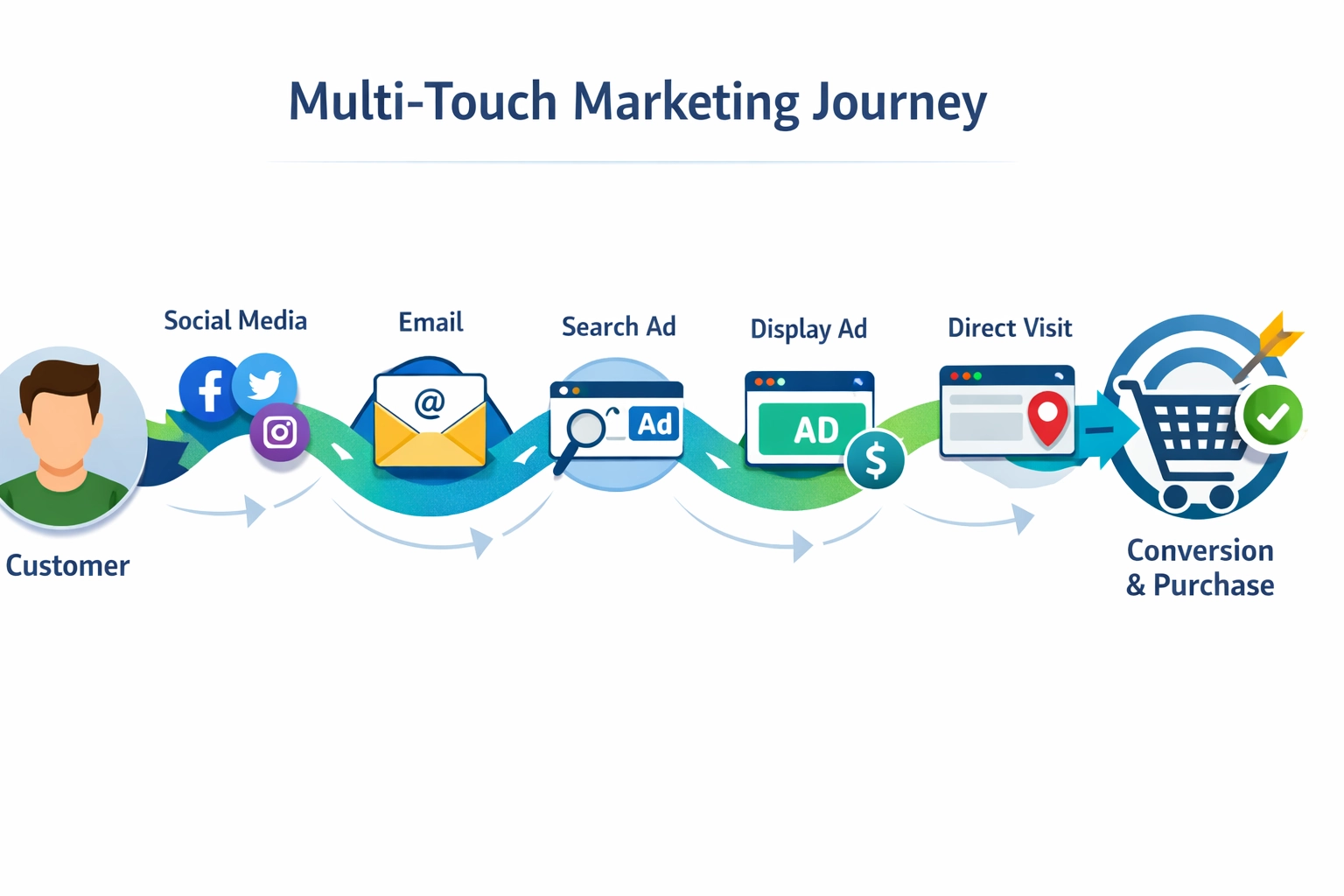

Ismerje meg, hogyan segítenek a fejlett partnerkövetési és multi-touch attribúciós modellek a valódi megtérülés mérésében. Teljes útmutató megvalósítási....

Sütik Hozzájárulás

A sütiket használjuk, hogy javítsuk a böngészési élményt és elemezzük a forgalmunkat. See our privacy policy.