Hogyan szerezze vissza elveszett vagy nem jóváírt

Ismerje meg, hogyan találhatja meg a jóváírás nélküli képeit a Google Képkeresővel, hogyan kérjen megfelelő forrásmegjelölést, és hogyan szerezze vissza az....

Ismerje meg, miért elengedhetetlen a közvetlen feltöltés a profilképek biztonsága szempontjából. Fedezze fel, hogyan akadályozza meg a közvetlen feltöltés a.

Amikor a felhasználók URL-alapú feltöltéssel töltenek fel profilképeket, lényegében arra utasítják a szerverét, hogy egy külső forrásból töltsön le egy képet—ez a folyamat minden lépésénél számos biztonsági sebezhetőséget vezet be. Közbeékelődő (MITM) támadások során a támadók elfoghatják a képet az átvitel során, és így rosszindulatú kódot injektálhatnak, legitim képeket cserélhetnek adathalász tartalomra, vagy közvetlenül a képbe ágyazhatnak kártevőt, mielőtt az eléri a szerverét. Az URL hamisítás lehetővé teszi a támadók számára, hogy megtévesztő, legitimnek tűnő URL-eket hozzanak létre, amelyek valójában rosszindulatú szerverekre irányítanak át, míg a DNS eltérítés a legitim domain kéréseket irányítja át támadó által vezérelt infrastruktúrára. A külső képfájl források eleve megbízhatatlanok—nincs ellenőrzése a szerver biztonsági állapota felett, lehet, hogy azt feltörték, vagy a kép módosításai történnek a forrás és a platformja között. A közvetlen feltöltés teljes egészében megszünteti ezt a támadási felületet, mivel a felhasználók közvetlenül saját eszközükről töltik fel a fájlokat a biztonságos szerverekre, így kizárják a megbízhatatlan külső forrásokat, és teljes ellenőrzést biztosítanak a fájl épsége és érvényessége felett.

Az OWASP szabványai szerint a fájlfeltöltési sérülékenységek a legkritikusabb biztonsági kockázatok közé tartoznak a webalkalmazásokban, hiszen a helytelen fájlkezelés lehetővé teszi a támadók számára, hogy tetszőleges kódot futtassanak a szerverén. A fő támadási vektorok közé tartozik a távoli kódfuttatás (RCE), amelynél a támadók futtatható fájlokat álcáznak képként a szerver hozzáféréséhez; a cross-site scripting (XSS), például olyan SVG fájlokon keresztül, amelyek beágyazott JavaScriptet tartalmaznak, és a felhasználó böngészőjében futnak le; valamint útvonal bejárási támadások, amelyeket speciálisan kialakított fájlnevekkel, például ../../etc/passwd érnek el, hogy a fájlokat a kijelölt könyvtárakon kívülre írják. A képfájlok maguk is többféle módon fegyverré tehetők: az SVG képek beágyazott JavaScriptet tartalmazhatnak, amely böngészőben megtekintve lefut; a poliglot fájlok kombinálják a képet és a futtatható kódot, így átjutnak az egyszerű fájltípus-ellenőrzéseken; a JPEG és PNG EXIF metaadatait pedig rosszindulatú szkriptek injektálására vagy puffer túlcsordulás kiváltására is használhatják a képfeldolgozó könyvtárakban. Valós példák között említhető a 2019-es WordPress plugin sérülékenység, ahol a támadók SVG fájlokba ágyazott JavaScript segítségével több ezer weboldalt kompromittáltak, illetve a 2021-es Magento sérülékenység, ahol a nem megfelelő fájlfeltöltési ellenőrzés távoli kódfuttatást tett lehetővé speciálisan kialakított képfájlokon keresztül. Ezek a sérülékenységek azért maradnak fenn, mert sok platform kliensoldali érvényesítésre vagy egyszerű fájlkiterjesztés-ellenőrzésre támaszkodik, amelyeket a támadók könnyen kijátszanak fájlmanipulációs eszközökkel.

| Szempont | URL-alapú feltöltés | Közvetlen feltöltés |

|---|---|---|

| Ellenőrzési kontroll | Korlátozott | Teljes |

| Kártevő-ellenőrzés | Nem garantált | Beépített |

| Közbeékelődő támadás kockázata | Magas | Nincs |

| Fájl integritása | Kompromittált | Ellenőrzött |

| Metaadat-kezelés | Külső | Belső |

| Sebesség | Lassabb | Gyorsabb |

| Hozzáférés vezérlése | Korlátlan | Részletes |

| Megfelelőség | Nem | Igen |

A közvetlen feltöltés többrétegű biztonsági architektúrát valósít meg, amely szerveroldali szinten érvényesíti a fájlokat, mielőtt azok a fájlrendszerre kerülnének vagy a felhasználók számára elérhetővé válnának. Amikor egy fájlt közvetlenül töltenek fel, a szerver szerveroldali érvényesítést hajt végre, amelyet a kliensoldali manipulációval nem lehet megkerülni—szigorú fehérlistával ellenőrzi a fájlkiterjesztéseket, vizsgálja a magic byte-okat (a fájl elején lévő bináris aláírás, amely a valódi típust azonosítja, függetlenül a fájlnévtől), és MIME típusokat is tartalomelemzéssel ellenőriz, nem pedig a felhasználó által megadott metaadatokra hagyatkozva. A rendszer megakadályozza az útvonal bejárási támadásokat azzal, hogy véletlenszerű fájlneveket generál, amelyeknek semmi köze a felhasználói bemenethez, a fájlokat dedikált, webgyökéren kívüli könyvtárban tárolja, ahol nem futtathatók közvetlenül, és szigorú hozzáférés-szabályozást alkalmaz, ahol csak hitelesített kérések érhetik el a fájlokat. A biztonságos tárolási mechanizmusok biztosítják, hogy még ha egy támadó hozzáférést szerez az adatbázishoz, akkor sem férhet közvetlenül a képfájlokhoz, míg további rétegek, mint a fájl jogosultságok és SELinux kontextusok, megakadályozzák a jogosulatlan módosítást. E technikai kontrollok együttes alkalmazásával a közvetlen feltöltés biztosítja, hogy csak valódi képfájlok kerülhessenek a tárolórendszerekbe, és ha egy fájl valahogy át is jut az elsődleges érvényesítésen, akkor is elszigetelten és kihasználhatatlanul marad.

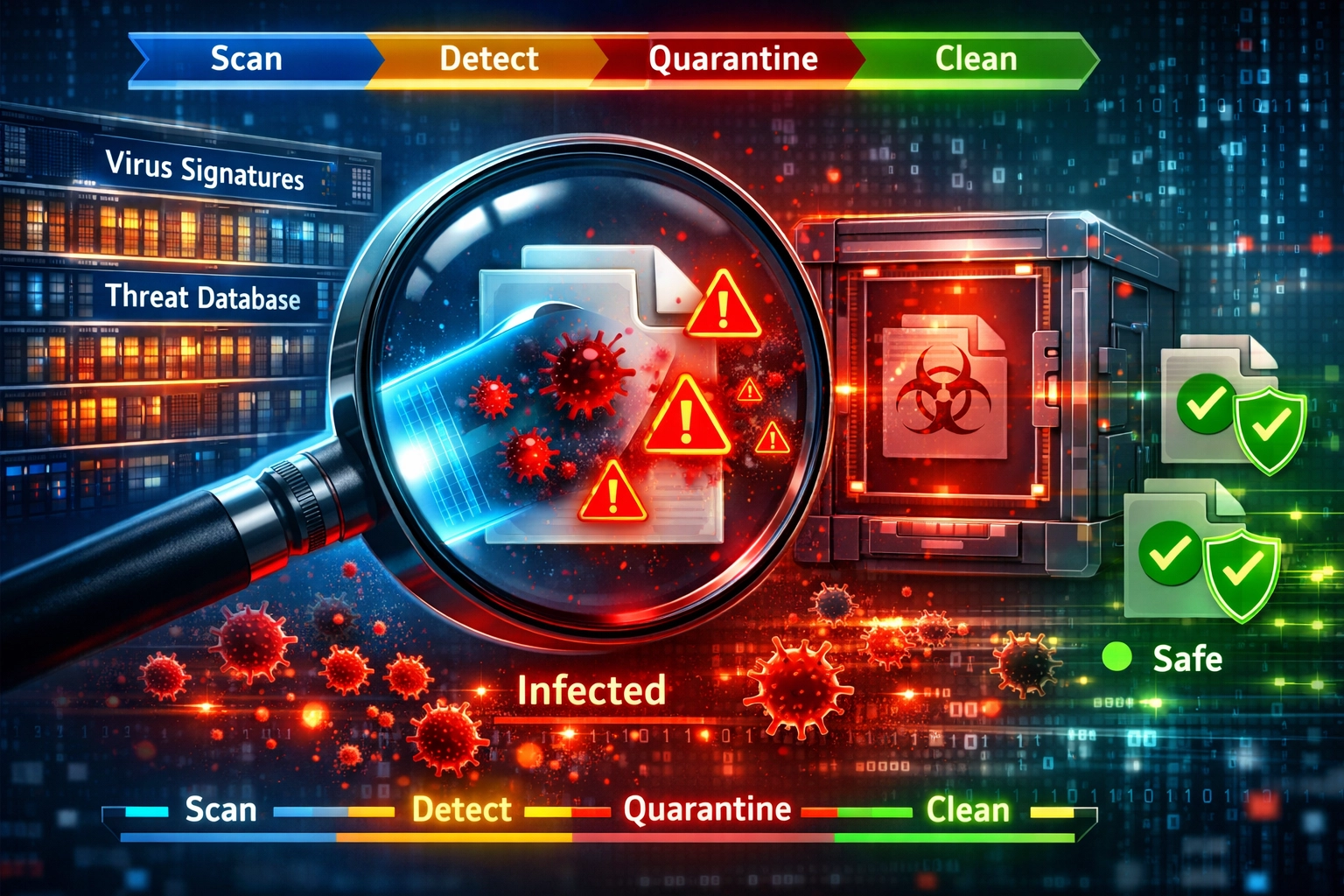

A vállalati szintű közvetlen feltöltési megvalósítások antivírus vizsgálatot integrálnak, például a ClamAV motorját, amely egy nyílt forráskódú rosszindulatú program felismerő rendszer, és a feltöltött fájlokat milliókat tartalmazó, folyamatosan frissülő vírusaláírás-adatbázis alapján elemzi. A vizsgálat két kritikus ponton történhet: feltöltés előtti vizsgálat során a rendszer a fájlokat azonnal, még a tárolás előtt átvizsgálja, így azonnal visszautasíthatja a fertőzött állományokat, míg a feltöltés utáni vizsgálat további ellenőrzési réteget biztosít az esetleges újonnan felfedezett fenyegetések ellen. Ha rosszindulatú fájlt észlelnek, a rendszer automatikusan blokkolja a feltöltést, megakadályozza a tárolást, és naplózza az eseményt a biztonsági auditokhoz—így soha nem kerülhet fegyverré tett tartalom a platform tároló infrastruktúrájába. A modern antivírus rendszerek vírusdefiníció-adatbázisait naponta többször frissítik, beépítve a világ biztonsági kutatóinak legfrissebb fenyegetési információit, így az újonnan megjelenő kártevők felismerése órákon belül lehetséges. A vizsgálat intelligensen kezeli a téves pozitívokat (amikor legitim fájlokat rosszindulatúnak jelöl), fehérlistázási mechanizmusokkal és manuális felülvizsgálattal, hogy a valódi felhasználók ne tapasztaljanak indokolatlan feltöltési hibákat, miközben a szigorú biztonsági szabványok fennmaradnak. A gyanús fájlokat karantén eljárás alá helyezik, ahol korlátozott tárolóhelyen izolálják őket, részletes metaadatokkal naplózzák, és a biztonsági csapat elemzésére elérhetővé teszik anélkül, hogy a platform integritását veszélyeztetnék.

A közvetlen feltöltés biztonsága kiterjed a platform összes képeszközére, amelyek mindegyike eltérő biztonsági szempontokat vet fel:

Profilképek: A felhasználói avatárok gyakran megjelennek a platformon; ha egy profilképet kompromittálnak, az több ezer felhasználónak terjeszthet rosszindulatú kódot, ezért az ellenőrzésük kritikus a teljes felhasználói bázis védelme szempontjából.

Kampányképek: Az affiliate partnerek által feltöltött marketing anyagok és promóciós grafikák szigorú validálást igényelnek, mivel ezek a felhasználók számára elérhető tartalomban jelennek meg, és fegyverré tehetők adathalász oldalakra való átirányításhoz vagy rosszindulatú szkriptek kampányoldalakba ágyazásához.

Logók és arculati elemek: A kereskedők által feltöltött vállalati logók és márkaanyagok védelmet igényelnek a manipulációval szemben, mert a kompromittált logók rontják a márka hírnevét, és kifinomult adathalász támadásokhoz is felhasználhatók.

Faviconok és bélyegképek: Még a kis képfájlok, mint a faviconok is tartalmazhatnak rosszindulatú kódot; a támadók ezeket a gyakran figyelmen kívül hagyott eszközöket használják szkriptek beszúrására, amelyek a felhasználók böngészőiben futnak le oldalbetöltéskor.

Promóciós bannerek: A partnerkampányokban használt nagy méretű bannerek elsődleges célpontjai a befecskendezéses támadásoknak, mivel egyszerre több weboldalon is megjelennek, akár több ezer felhasználót elérve.

Minden képtípus ugyanolyan szigorú érvényesítési szabványokat igényel, függetlenül a mérettől vagy a látszólagos jelentőségtől, mivel a támadók kifejezetten a kevésbé védett eszközkategóriákat célozzák, ahol a biztonsági kontrollok gyengébbek lehetnek.

A közvetlen feltöltés átfogó biztonsági kontrollokkal történő megvalósítása összhangban van az OWASP fájlfeltöltési legjobb gyakorlataival, amelyek kifejezetten szerveroldali érvényesítést, fehérlistás fájltípus-ellenőrzést, és a weben keresztül közvetlenül nem elérhető helyen történő biztonságos fájltárolást javasolnak—ezeket világszerte elismerik a biztonságos fájlkezelés alapjainak. A GDPR megfelelőség megköveteli, hogy megfelelő technikai intézkedéseket vezessen be a felhasználói adatok védelmére, és mivel a profilképek személyes adatnak számítanak a GDPR szerint, a közvetlen feltöltés rosszindulatú program vizsgálattal és biztonságos tárolással bizonyítja az adatvédelmi kötelezettségek teljesítését, és csökkenti a felelősséget egy esetleges incidens esetén. A PCI-DSS megfelelőség (amennyiben a platform fizetéseket kezel) szigorú kontrollokat ír elő a fájlfeltöltések felett, megköveteli a feltöltött fájlok futtatásának megakadályozását, és minden fájlművelet naplózását—a közvetlen feltöltés ezeket az elvárásokat architekturális kialakításánál fogva teljesíti. Az olyan szervezetek iparági szabványai, mint a NIST és az ISO 27001, szintén hangsúlyozzák a bemeneti validáció és a biztonságos fájlkezelés fontosságát, amelyeknek a közvetlen feltöltés megfelel. Az ilyen kontrollokat bevezető platformok megfelelnek a biztonsági auditoknak, csökkentik a szabályozói vizsgálatoknál a támadási felületet, és ügyfeleiknek is igazolni tudják a biztonságtudatos fejlesztési gyakorlatokat.

A hatékony közvetlen feltöltési biztonság több egymást kiegészítő kontrollt igényel, amelyek együtt alkotnak robusztus védelmet a fájl alapú támadásokkal szemben. Fehérlistázzon fájlkiterjesztéseket azzal, hogy kizárólag a szükséges formátumokat engedélyezi (JPEG, PNG, WebP, GIF), ahelyett, hogy feketelistát vezetne a veszélyes típusokról—a feketelisták sosem teljesek, és az új támadási vektorokkal szemben hatástalanok, míg a fehérlista pozitív kontrollt biztosít. Érvényesítsen szigorú fájlméret-korlátokat (általában 5-10MB profilképek esetén), hogy megakadályozza a tárhely-kimerítési támadásokat, és csökkentse a feldolgozási sérülékenységek kockázatát. Alkalmazzon véletlenszerű fájlneveket kriptográfiailag biztonságos generátorokkal, teljesen elszakítva a fájlneveket a felhasználói bemenettől, és megakadályozva, hogy a támadók előre megjósolják a fájl elérési útját vagy kihasználják az útvonal bejárási sérülékenységeket. Tárolja a fájlokat a webgyökéren kívül egy dedikált könyvtárban, korlátozott fájlrendszer jogosultságokkal, így még ha egy támadó hozzá is fér a webszerverhez, közvetlenül nem hajthat végre vagy módosíthat feltöltött állományokat. Alkalmazzon részletes hozzáférés-szabályozást, amely hitelesítést és jogosultság-ellenőrzést követel meg a fájlok kiszolgálása előtt, naplózza az összes fájlelérési kísérletet, és használjon lejáró idejű, aláírt URL-eket a jogosulatlan megosztás megakadályozásához. Szolgálja ki a fájlokat Content Delivery Network (CDN) segítségével, amely az élőhelyekről szolgáltatja a képeket, miközben további biztonsági réteget ad, és megakadályozza a szerverek közvetlen elérését. Végeztessen rendszeres biztonsági auditokat a fájlfeltöltési megvalósításán, ideértve a validációs logika penetrációs tesztelését, a hozzáférési naplók áttekintését gyanús mintázatok után, valamint a kártevő-adatbázisok és biztonsági szabályok frissítését.

A PostAffiliatePro egy átfogó közvetlen feltöltési rendszert valósít meg kifejezetten affiliate marketing platformok számára, felismerve, hogy a profilképek, kampányeszközök és promóciós anyagok vállalati szintű biztonsági kontrollt igényelnek a platform és a felhasználók védelme érdekében. A platform valós idejű kártevő-ellenőrzést integrál iparági szabványú antivírus motorokkal, amelyek minden feltöltött fájlt elemznek a tárolás előtt, automatikusan karanténba helyezik a gyanús állományokat, és megakadályozzák, hogy rosszindulatú tartalom valaha is elérje a platform infrastruktúráját. A fájlokat biztonságos, elszigetelt tárhelyen tárolják a webgyökéren kívül, korlátozott hozzáférési szabályokkal, és globális CDN-en keresztül szolgálják ki, amely gyors képtöltést és további biztonsági réteget ad a felhasználók és az eredeti szerverek közé. Felhasználói szempontból a PostAffiliatePro közvetlen feltöltése megszünteti az URL-alapú feltöltés körülményességét—a felhasználók egyszerűen kiválasztják a fájlt eszközükről, a platform pedig átláthatóan elvégzi a teljes biztonsági validációt, azonnali visszajelzést adva a feltöltés sikeréről vagy sikertelenségéről. A megvalósítás jelentős teljesítménynövekedést eredményez azáltal, hogy megszünteti a külső szerverektől való függést, a CDN-en keresztül csökkenti a képtöltési időt, és elkerüli az URL-alapú feltöltéseket sújtó lassulásokat, amikor a külső források lassúak vagy elérhetetlenek. A PostAffiliatePro közvetlen feltöltési megközelítése versenyelőnyt jelent az affiliate szoftverpiacon, bemutatva a biztonsági érettséget, amely vonzó a vállalati ügyfelek számára, és megkülönbözteti a platformot azoktól a versenytársaktól, akik még mindig kevésbé biztonságos feltöltési módszereket alkalmaznak. A PostAffiliatePro választásával az affiliate hálózatok egy olyan platformhoz jutnak, amely a biztonságot helyezi előtérbe a használhatóság feláldozása nélkül, megóvja hírnevüket és felhasználói adataikat, miközben zökkenőmentes képmunkát tesz lehetővé az egész affiliate ökoszisztémában.

Az URL-alapú feltöltések külső képekre hivatkoznak, míg a közvetlen feltöltés során a fájlok a platform biztonságos szerverein kerülnek tárolásra, beépített ellenőrzéssel és vizsgálattal. A közvetlen feltöltés teljes ellenőrzést biztosít a fájl integritása és biztonsága felett, megszüntetve a külső forrásoktól való függést.

Igen, a külső képeket közbeékelődő támadások, rosszindulatú szerverek vagy a metaadatokban elrejtett káros kód révén kompromittálhatják. A közvetlen feltöltés ezt a kockázatot kiküszöböli azáltal, hogy minden fájlt ellenőriz és átvizsgál a tárolás előtt.

A közvetlen feltöltés ellenőrzi a fájltípusokat, átvizsgálja a rosszindulatú kódokat, és biztonságosan tárolja a fájlokat, így megakadályozza a beágyazott szkriptek végrehajtását. Az SVG fájlokat és más potenciálisan veszélyes formátumokat alaposan elemzi elfogadás előtt.

Minden feltöltött fájlt átvizsgálnak, beleértve a képeket (JPG, PNG, GIF, SVG), dokumentumokat és egyéb médiafájlokat. Az antivírus motor mintaalapú felismerést alkalmaz, hogy minden fájlformátumban azonosítsa a jól ismert rosszindulatú mintázatokat.

Nem, a közvetlen feltöltés általában gyorsabb, mivel megszünteti a külső szerverektől való függést, és optimalizált helyi feldolgozást alkalmaz. A felhasználók gyorsabb feltöltést és azonnali visszajelzést kapnak a fájl érvényességéről.

Ajánlott az új képekhez közvetlen feltöltést használni, és a kritikus képeket újra feltölteni a nagyobb biztonság érdekében. Így platformja minden eszköze részesül a beépített rosszindulatú kód vizsgálatból és biztonságos tárolásból.

A fájlt automatikusan karanténba helyezik, és a feltöltést elutasítják, a felhasználót pedig értesítik a fenyegetésről. Az eseményt naplózzák biztonsági auditokhoz, és a rosszindulatú fájl soha nem kerül a platform tárolásába.

A PostAffiliatePro beépített rosszindulatú kód ellenőrzést, szerveroldali érvényesítést, biztonságos CDN kézbesítést alkalmaz, és követi az OWASP biztonsági szabványait. Minden képet ellenőriznek, átvizsgálnak és biztonságosan tárolnak részletes hozzáférés-szabályozással.

Óvja profilképeit, kampányait és eszközeit a PostAffiliatePro beépített közvetlen feltöltési biztonságával. Szüntesse meg az URL-alapú sérülékenységeket, és valósítson meg vállalati szintű fájlvédelmet még ma.

Ismerje meg, hogyan találhatja meg a jóváírás nélküli képeit a Google Képkeresővel, hogyan kérjen megfelelő forrásmegjelölést, és hogyan szerezze vissza az....

Ingyenes online URL encoder és decoder eszköz. Kódolja és dekódolja az URL-eket, lekérdezési karakterláncokat és URL-komponenseket azonnal. Tökéletes affiliate ...

Ismerje meg a legjobb stratégiákat az affiliate linkek YouTube-videókban, leírásokban, kommentekben és kártyákban való elhelyezésére, hogy maximalizálja a....

Sütik Hozzájárulás

A sütiket használjuk, hogy javítsuk a böngészési élményt és elemezzük a forgalmunkat. See our privacy policy.