Hogyan védi vállalkozását az anti-malware? Teljes útmutató

Ismerje meg, hogyan védi meg vállalkozását az anti-malware szoftver a rosszindulatú fenyegetésektől, adathalász támadásoktól és zsarolóprogramoktól. Fedezze....

Ismerje meg, hogyan védik a tűzfalak vállalkozását az adatvédelmi incidensektől. Fedezze fel a tűzfal típusokat, a telepítési stratégiákat és a legjobb.

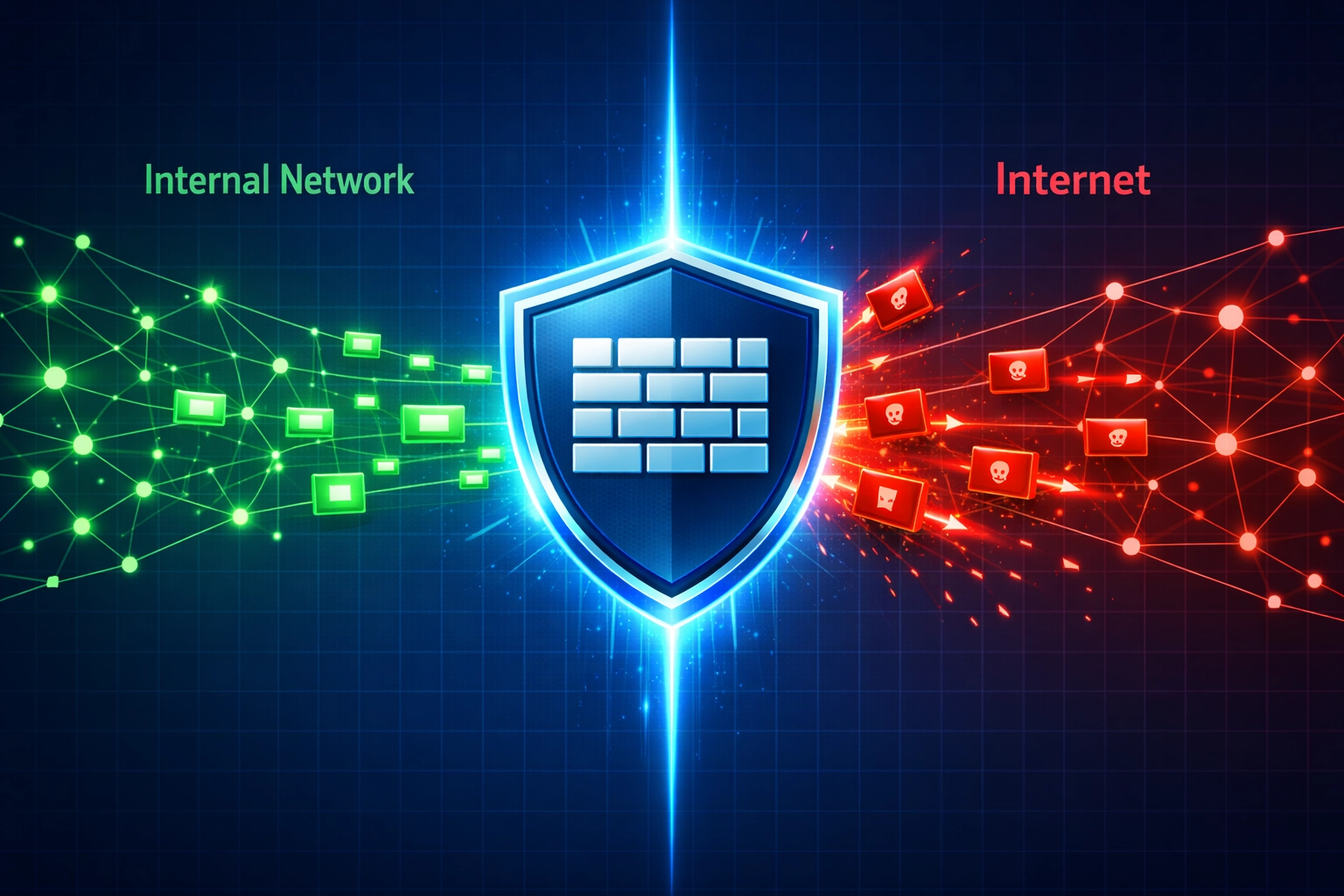

A tűzfal olyan hálózatbiztonsági rendszer, amely előre meghatározott biztonsági szabályok alapján felügyeli és szabályozza a bejövő és kimenő hálózati forgalmat. Ezek a létfontosságú rendszerek védőfalat képeznek a belső hálózat és a nem megbízható külső hálózatok között, és minden adatcsomagot megvizsgálnak, amely megpróbál átlépni ezen a határon. Friss kiberbiztonsági jelentések szerint a megfelelően konfigurált tűzfalat alkalmazó szervezetek akár 60%-kal is csökkenthetik az adatszivárgás kockázatát, így a tűzfalak a leghatékonyabb biztonsági befektetések közé tartoznak. Fontos azonban tudni, hogy a tűzfalak alapvető, de nem önálló megoldások – más biztonsági intézkedésekkel együtt kell működniük, hogy átfogó védelmet nyújtsanak az egyre változó fenyegetésekkel szemben.

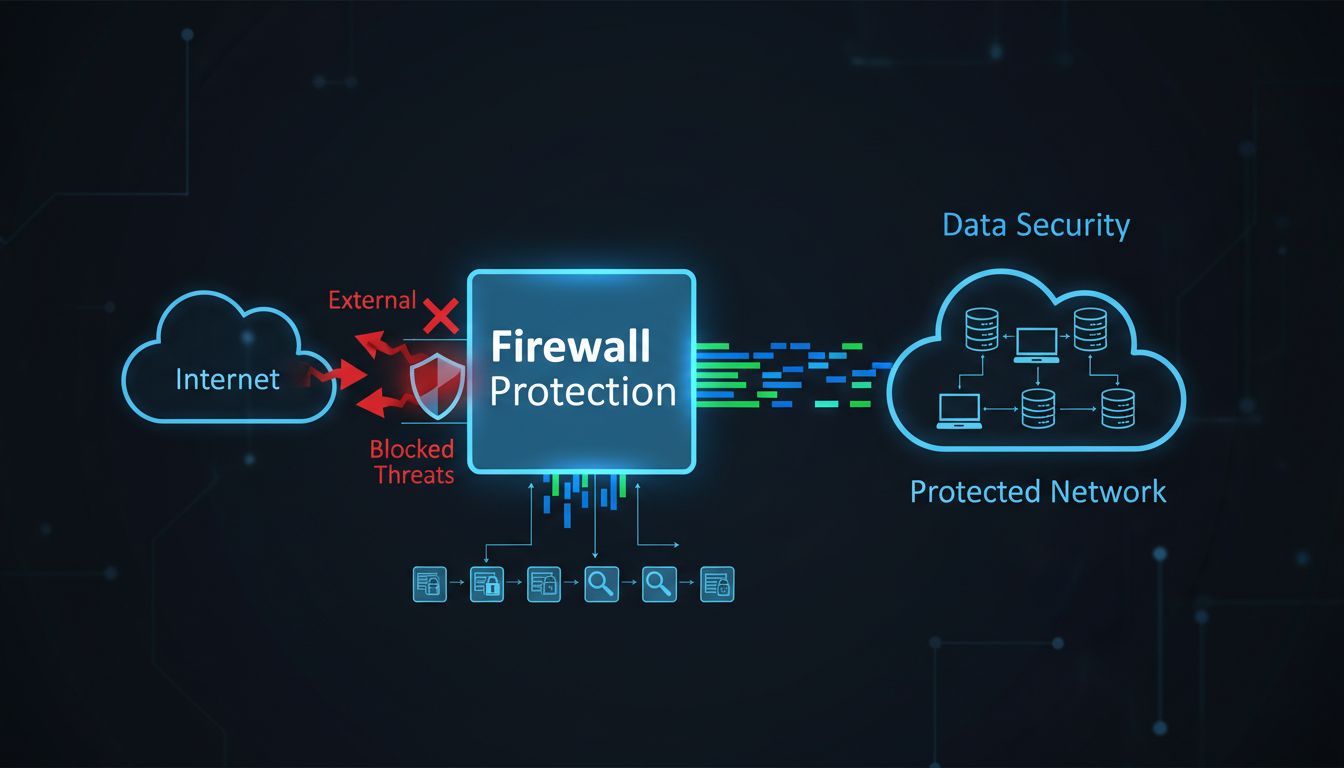

A tűzfalak kifinomult fenyegetésblokkoló mechanizmusokat alkalmaznak, hogy az ártalmas forgalom még azelőtt fennakadjon, mielőtt elérné a rendszereit. A folyamat az adatcsomagok ellenőrzésével kezdődik, amely során a tűzfalak megvizsgálják a csomagok tartalmát és fejléceit, hogy gyanús mintákat vagy ismert veszélyeket azonosítsanak. Az szabályalapú szűrés lehetővé teszi az adminisztrátorok számára, hogy konkrét szabályokat hozzanak létre, amelyek meghatározzák, hogy a forgalom forrása, célja, portja és protokollja alapján mi engedélyezett vagy tiltott. A stateful inspection fejlett technika, amely nyomon követi a hálózati kapcsolatok állapotát, megjegyzi a korábbi interakciókat, és intelligens döntést hoz arról, hogy az új csomagok legitim munkamenethez tartoznak-e. Például a tűzfal blokkolhat egy illetéktelen próbálkozást a vállalati adatbázis szerver elérésére, ha felismeri, hogy a kapcsolatkérelem sérti a biztonsági irányelveket. Egy másik valós példa, amikor egy malware-rel fertőzött dolgozói számítógép próbál kommunikálni egy ismert vezérlőszerverrel, a kapcsolatot a tűzfal azonnal megszakítja. Így kezelik a tűzfalak a különböző fenyegetéstípusokat:

| Fenyegetéstípus | Észlelési módszer | Blokkolási mechanizmus |

|---|---|---|

| Kártevők/Vírusok | Szignatúra-illesztés, viselkedéselemzés | Portblokkolás, forgalomszűrés |

| Illetéktelen hozzáférés | IP-cím ellenőrzés, portfigyelés | Hozzáférés megtagadása, kapcsolat megszakítása |

| DDoS támadások | Forgalom mennyiségének elemzése, mintafelismerés | Sebességkorlátozás, IP feketelista |

| Adathalászat/Social engineering | URL-szűrés, tartalomellenőrzés | Domainblokkolás, e-mail szűrés |

A modern szervezetek többféle tűzfal típus közül választhatnak, amelyek eltérő védelmi szintet és kifinomultságot kínálnak. Az adatcsomag-szűrő tűzfalak a legegyszerűbb megoldások, amelyek csak a csomag fejléceit vizsgálják, és alapvető szabályok alapján döntenek az engedélyezésről vagy tiltásról. Az állapotfigyelő (stateful inspection) tűzfalak fejlettebb védelmet nyújtanak, mivel nyomon követik a kapcsolatok állapotát és értik az alkalmazásszintű protokollokat, így jobb biztonságot adnak, mint az alap csomagszűrés. A következő generációs tűzfalak (NGFW) jelentik a jelenlegi iparági szabványt, amelyek a hagyományos tűzfal funkciókat fejlett képességekkel – például mélycsomag-ellenőrzés, behatolás-megelőzés, alkalmazásfelismerés és fenyegetés-intelligencia integráció – egészítik ki. A webalkalmazás-tűzfalak (WAF) a webalkalmazásokat védik az olyan támadásoktól, mint az SQL-injection vagy cross-site scripting. A felhőalapú tűzfalak a felhő-környezetek és a távoli dolgozók védelmét szolgálják, míg a virtuális tűzfalak az adatközpontokon belüli hálózati szegmentációt biztosítják. Az NGFW-k különösen előnyösek, mivel alkalmazásokat tudnak azonosítani és kezelni porttól vagy protokolltól függetlenül, felismerik a nulladik napi (zero-day) fenyegetéseket viselkedéselemzéssel, valamint valós idejű fenyegetés-információval tartják naprakészen a védelmet az új támadások ellen.

| Tűzfaltípus | Fő jellemzők | Legjobb felhasználási terület | Védelmi szint |

|---|---|---|---|

| Adatcsomag-szűrő tűzfalak | Csak fejléceket vizsgál, egyszerű szabályalapú szűrés | Kis hálózatok, alapvető biztonsági igények | Alap |

| Állapotfigyelő tűzfalak | Kapcsolatok állapotának követése, kontextusértés | Hagyományos vállalati hálózatok | Középhaladó |

| Proxy tűzfalak | Közvetítőként működik, alkalmazásszinten vizsgál | Tartalomszűrést igénylő szervezetek | Középhaladó |

| Következő generációs tűzfalak (NGFW) | IPS, URL-szűrés, malware-védelem, alkalmazásfelismerés | Komplex igényű vállalati hálózatok | Fejlett |

| Webalkalmazás-tűzfalak (WAF) | Webalkalmazások speciális védelme, alkalmazásrétegbeli támadások ellen | Webalkalmazásokat/API-t üzemeltető szervezetek | Speciális |

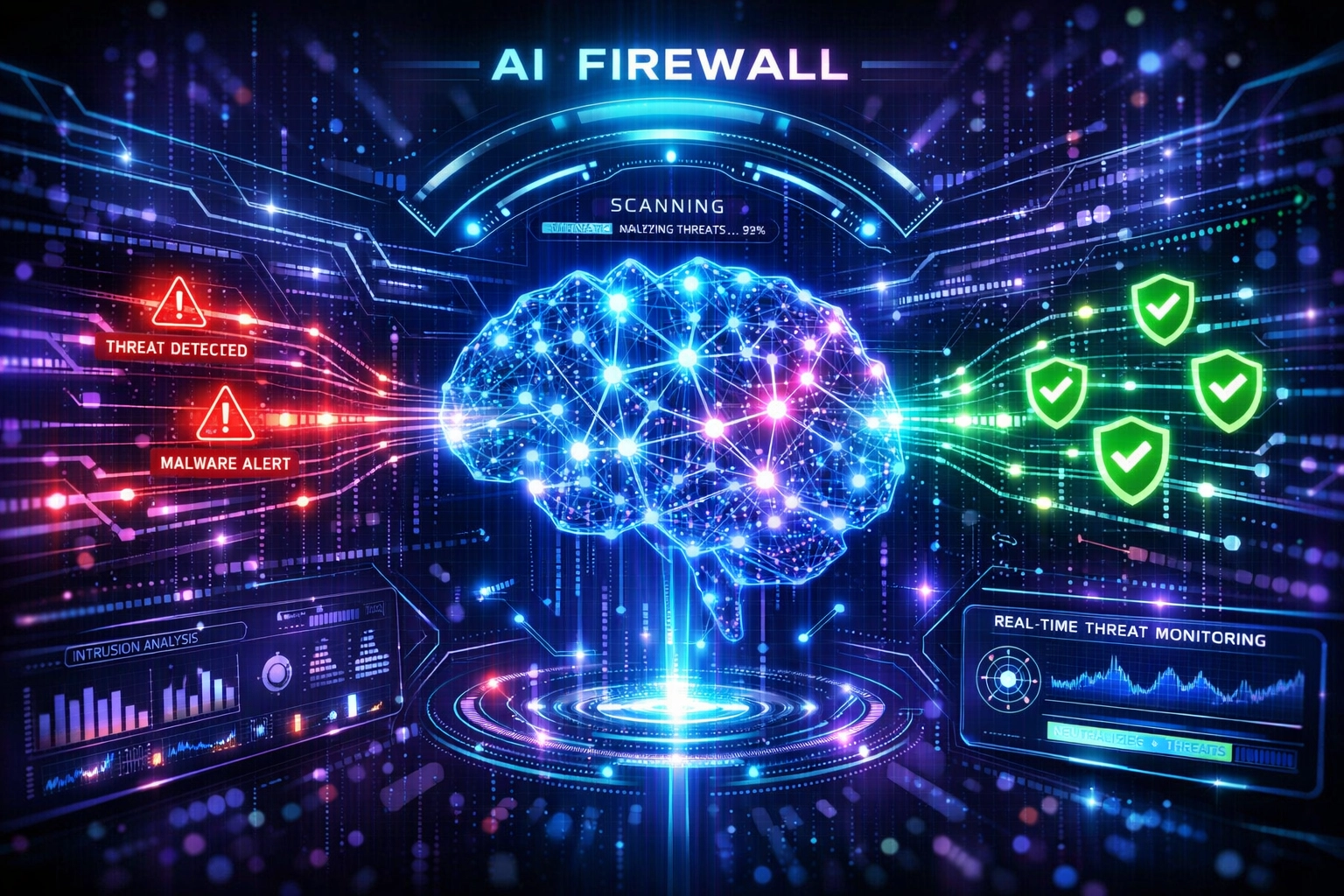

| Mesterséges intelligencia-alapú tűzfalak | Gépi tanulás anomáliák és új fenyegetések felismerésére | Fejlett, tartós fenyegetésekkel szembenéző szervezetek | Fejlett |

A hatékony tűzfal-telepítési stratégiák gondos tervezést igényelnek a maximális védelem érdekében a teljes hálózati infrastruktúrában. A peremvédelmi telepítés során a tűzfalakat a hálózat határán helyezik el, hogy minden bejövő és kimenő forgalmat megszűrjenek – ez teremti meg az első védelmi vonalat a külső fenyegetésekkel szemben. A belső szegmentáció tűzfalakat alkalmaz a hálózat zónákra osztására, így egy esetleges betörés esetén is korlátozza a támadó mozgásterét. A mélységi védekezés több tűzfalréteget alkalmaz a hálózat különböző pontjain, így ha az egyik réteget áttöri a támadó, további akadályokkal találja szemben magát. Ez a többrétegű megközelítés különösen hatékony, mivel felismeri, hogy egyetlen biztonsági eszköz sem képes minden fenyegetést megállítani – minden réteg más-más támadástípust szűr ki, valamint redundanciát biztosít.

A tűzfalak hatékony alkalmazása nem merül ki a technológia telepítésében; gondos konfigurációt és folyamatos menedzsmentet igényel. A szervezeteknek világos biztonsági irányelveket kell megalkotniuk a tűzfalszabályok bevezetése előtt, hogy a szabályok igazodjanak az üzleti célokhoz és a jogszabályi követelményekhez. A tűzfalszabályok rendszeres auditja segít az elavult elemek azonosításában, az ellentmondások megszüntetésében, valamint a naprakészség biztosításában. A tűzfal minden tevékenységének részletes naplózása és monitorozása lehetővé teszi a biztonsági csapat számára az anomáliák észlelését, az incidensek kivizsgálását és a biztonsági helyzet megértését. Az új szabályokat tesztkörnyezetben kell kipróbálni élesítés előtt, hogy elkerüljük a jogos forgalom blokkolását vagy biztonsági rések keletkezését. Íme, melyek a szakértők által ajánlott legfontosabb konfigurációs lépések:

A tűzfalak jelentős megfelelőségi és jogszabályi előnyöket kínálnak a puszta fenyegetés-megelőzésen túl. A GDPR-nak kitett szervezetek számára a tűzfalak által biztosított adatvédelem és hozzáférés-szabályozás igazolhatóvá teszi az adatvédelmi jogszabályoknak való megfelelést. A HIPAA-szabályozás alatt álló egészségügyi szervezetek a tűzfalakra támaszkodnak a páciensadatok védelme és a jogszabályban előírt biztonsági kontrollok fenntartása érdekében. A PCI DSS szabványok a bankkártyás fizetések feldolgozásához kifejezetten előírják a tűzfalak használatát, így minden kártyaadatot kezelő szervezet számára kötelezőek. A részletes auditnaplók, amelyeket a tűzfal naplózása biztosít, bizonyítékként szolgálnak a biztonsági kontrollok meglétéről az auditok és vizsgálatok során. Ezek az átfogó feljegyzések igazolják, hogy a szervezet megfelelő védelmi intézkedéseket vezetett be az érzékeny adatok védelme érdekében – ami elengedhetetlen a megfelelőségi vizsgálatok sikeres teljesítéséhez és a nagy összegű bírságok elkerüléséhez.

Kulcsfontosságuk ellenére a tűzfalaknak vannak olyan korlátai, amelyeket a szervezeteknek ismerniük és kezelniük kell. Belső fenyegetések – például dolgozók vagy alvállalkozók, akik jogos hálózati hozzáféréssel rendelkeznek – megkerülhetik a tűzfal védelmét, ezért további monitorozásra és hozzáférés-szabályozásra van szükség. Fejlett, tartós fenyegetések (APT), amelyeket kifinomult támadók hajtanak végre, gyakran éppen a tűzfalak kijátszására tervezett módszereket alkalmaznak. Nulladik napi sérülékenységek – azaz még nem ismert biztonsági hibák – ellen a tűzfalak csak akkor tudnak védekezni, ha a gyártó kiadja a javítást, és a biztonsági csapat frissíti a szabályokat. Ezek a korlátok mutatják, miért elengedhetetlen a réteges védelem: a tűzfalaknak együtt kell működniük végpontvédelmi szoftverekkel, felhasználók oktatásával, valamint más kiegészítő eszközökkel, mint az IDS/IPS behatolás-észlelő/megelőző rendszerek, SIEM platformok és EDR megoldások. Az átfogó biztonsági stratégia felismeri, hogy a tűzfalak erősek, de nem teljes értékűek – több, egymást átfedő védelmi réteg szükséges a valóban robusztus védelemhez.

A tűzfal-technológia új trendjei átalakítják, ahogy a szervezetek a modern fenyegetések ellen védekeznek. A mesterséges intelligencia és gépi tanulás lehetővé teszik, hogy a tűzfalak anomáliákat és kifinomult támadásokat is felismerjenek, amelyeket a hagyományos szabályalapú rendszerek nem szűrnének ki. A valós idejű fenyegetés-észlelés viselkedéselemzés segítségével már a támadás pillanatában leállítja a veszélyt, nem csak az ismert szignatúrákra hagyatkozva. A felhőalapú tűzfalak fejlődnek, hogy a konténerizált alkalmazásokat és a mikroszolgáltatások architektúráit is védjék, így alkalmazkodva a modern alkalmazásfejlesztés biztonsági kihívásaihoz. A biztonsági orkhesztráció integrálja a tűzfalakat más biztonsági eszközökkel, így a fenyegetésekre automatikus válaszokat adhat, és a reakcióidőt órákról másodpercekre csökkentheti. Az előrejelző megelőzés fenyegetés-intelligenciát és történeti adatokat használ arra, hogy a támadásokat már azok bekövetkezte előtt felismerje, így a biztonsági működés reaktívról proaktívra vált. Ezek az újítások bizonyítják, hogy a tűzfal-technológia folyamatosan fejlődik, és egyre kifinomultabb eszközöket kínál a szervezeteknek az új fenyegetésekkel szembeni küzdelemben.

A tűzfalak sikeres bevezetése strukturált megközelítést igényel, amely figyelembe veszi a szervezet egyedi igényeit és fenyegetettségi helyzetét. Az első lépés egy átfogó biztonsági felmérés, amely során azonosítjuk a kritikus eszközöket, feltárjuk a jelenlegi sérülékenységeket, és meghatározzuk a szükséges tűzfalvédelmi szintet. A megfelelő tűzfaltípus kiválasztása a hálózat összetettségétől, a költségvetéstől és a biztonsági követelményektől függ – egy kisvállalkozás számára elegendő lehet egy állapotfigyelő tűzfal, míg egy nagyvállalatnak NGFW-kben kell gondolkodnia. A tűzfalszabályok, hálózati szegmentáció és telepítési helyek gondos megtervezése garantálja, hogy a bevezetés maximális védelmet nyújtson anélkül, hogy akadályozná a jogos üzleti működést. Alapos tesztelés egy ellenőrzött környezetben biztosítja, hogy a konfiguráció a kívánt módon működik, mielőtt élesben érvényesülne. A személyzet oktatása elengedhetetlen, hogy az IT-csapat értse a tűzfal menedzsmentjét, a szabályok létrehozását és az incidensek kezelését. A továbbiakban a rendszeres karbantartás és frissítések gondoskodnak arról, hogy a tűzfal naprakész maradjon a legújabb fenyegetés-információkkal és biztonsági javításokkal, így védve a friss sérülékenységekkel és új támadási technikákkal szemben.

A tűzfalak jelentik az első védelmi vonalat azáltal, hogy figyelik a hálózat és az internet közötti adatforgalmat, kiszűrik a gyanús tevékenységeket, valamint blokkolják az illetéktelen hozzáféréseket, mielőtt a fenyegetések bejuthatnának a rendszereibe.

A hardveres tűzfalak fizikai eszközök, amelyek a hálózat és az internet között helyezkednek el, illetve minden csatlakoztatott rendszert védenek. A szoftveres tűzfalak egyes eszközökön vannak telepítve, így lokális védelmet nyújtanak. A legtöbb szervezet mindkét típust együtt alkalmazza: a hardveres tűzfalak a hálózat határát védik, míg a szoftveres tűzfalak az egyes végpontokat óvják.

A tűzfalszabályokat rendszeresen, ideális esetben negyedévente vagy a hálózati infrastruktúra jelentős változásai esetén át kell tekinteni és frissíteni. Frissítés szükséges új alkalmazások, eszközök vagy hozzáférési jogosultságok bevezetésekor is. Emellett a szabályokat azonnal frissíteni kell, ha új fenyegetést fedeznek fel vagy biztonsági sérülékenység merül fel.

Bár a tűzfalak számos fenyegetéssel szemben rendkívül hatékonyak, nem képesek minden támadástípust kivédeni. Különösen erősek az illetéktelen hozzáférés és a hálózati alapú támadások ellen, de kevésbé hatékonyak a belső fenyegetések, a social engineering vagy az ismeretlen (zero-day) sérülékenységek esetén. Ezért a tűzfalakat réteges biztonsági stratégiába kell illeszteni, amely magában foglalja a végpontvédelmet, a felhasználók képzését és a fenyegetés-észlelő rendszereket is.

A mélycsomag-ellenőrzés egy fejlett tűzfal-technika, amely nemcsak az adatcsomag fejléceit, hanem tényleges tartalmát is megvizsgálja. Ez lehetővé teszi a tűzfalak számára, hogy kártékony programokat, illetéktelen alkalmazásokat és rejtett rosszindulatú kódokat ismerjenek fel a titkosított forgalomban. A DPI összetettebb fenyegetés-észlelést tesz lehetővé, de nagyobb számítási kapacitást igényel, mint az alapvető csomagszűrés.

A tűzfalak biztonságos távmunka lehetőséget nyújtanak VPN-kapcsolatok támogatásával, amelyek titkosítják a távoli felhasználók és a vállalati hálózat közötti adatokat. Emellett figyelik a végpontok aktivitását, hogy kiszűrjék a szokatlan viselkedést vagy illetéktelen hozzáférési próbálkozásokat. Így a távoli dolgozók bárhonnan biztonságosan hozzáférhetnek a vállalati erőforrásokhoz.

A tűzfalak költségei jelentősen eltérnek a típus és a funkciók alapján. Az egyes eszközökre telepíthető szoftveres tűzfalak éves díja 50–200 USD, míg a vállalati szintű hardveres vagy következő generációs tűzfalak ára 5 000–50 000+ USD között lehet, a teljesítménytől és a fejlett funkcióktól függően. A felhőalapú tűzfalak jellemzően előfizetéses modellel működnek, havi 100–500 USD-tól.

A modern tűzfalak zökkenőmentesen integrálódnak a biztonsági ökoszisztémákba, beleértve a végpontvédelmi platformokat, a behatolás-észlelő rendszereket (IDS), valamint a biztonsági információ- és eseménykezelő (SIEM) platformokat. Ez a központosított fenyegetéskezelést, az észlelt fenyegetésekre adott automatikus válaszokat és átfogó átláthatóságot tesz lehetővé a teljes biztonsági infrastruktúrában.

Igen, a tűzfalak elengedhetetlenek a kisvállalkozások számára is. A kis szervezetek gyakran célpontjai a hackereknek, mivel általában kevesebb belső biztonsági erőforrással rendelkeznek. Egy megfelelően konfigurált tűzfal költséghatékony védelmet nyújt a leggyakoribb fenyegetések ellen, segíti a megfelelőségi követelmények teljesítését, és bizonyítja az ügyféladatok védelmében tanúsított gondosságot.

A tűzfalak elengedhetetlenek, de csak a kezdetet jelentik. A PostAffiliatePro segít Önnek egy teljes körű biztonsági stratégia kialakításában partnerhálózata és üzleti folyamatai számára.

Ismerje meg, hogyan védi meg vállalkozását az anti-malware szoftver a rosszindulatú fenyegetésektől, adathalász támadásoktól és zsarolóprogramoktól. Fedezze....

A Post Affiliate Pro kiemelten kezeli a kiberbiztonságot. Tudja meg, milyen biztonsági intézkedéseket alkalmazunk az Ön adatainak védelme érdekében a hackerekke...

A fired pixel egy weboldalakba beágyazott kódrészlet, amely bizonyos felhasználói műveleteknél aktiválódik, adatokat továbbít a szerver felé, így betekintést ny...

Sütik Hozzájárulás

A sütiket használjuk, hogy javítsuk a böngészési élményt és elemezzük a forgalmunkat. See our privacy policy.