Az XSS sebezhetőségek megszüntetése: Hogyan növeli a Post

Ismerje meg, hogyan szünteti meg a Post Affiliate Pro a cross-site scripting (XSS) sebezhetőségeket bemeneti validáció, kimeneti kódolás és Content Security....

Ismerd meg, hogyan védenek a CSP fejlécek az XSS támadásokkal szemben, hogyan alkalmazhatsz nonce-okat és hash-eket, valamint miként biztosíthatod affiliate.

A Content Security Policy (CSP) egy böngészőbiztonsági mechanizmus, amely második védelmi vonalként óvja webalkalmazásodat a cross-site scripting (XSS) támadások ellen azáltal, hogy szabályozza, milyen külső domainek és erőforrások tölthetők be az oldalaidon. A CSP nem csak a bemeneti adatok ellenőrzésére és a kimeneti adatok kódolására támaszkodik, hanem fehérlistás megközelítést alkalmaz: megmondja a böngésző számára, pontosan mely forrásokból engedélyezett szkriptek, stíluslapok, képek, betűtípusok és egyéb erőforrások betöltése. Ha a böngésző olyan erőforrást talál, amely sérti a CSP szabályokat, blokkolja annak betöltését – így a rosszindulatú kód még akkor sem tud lefutni, ha átjut az első védelmi vonalakon. Ez a proaktív biztonsági réteg modern webalkalmazások, különösen a PostAffiliatePro-hoz hasonló, érzékeny felhasználói adatokkal és pénzügyi tranzakciókkal dolgozó platformok esetében elengedhetetlen.

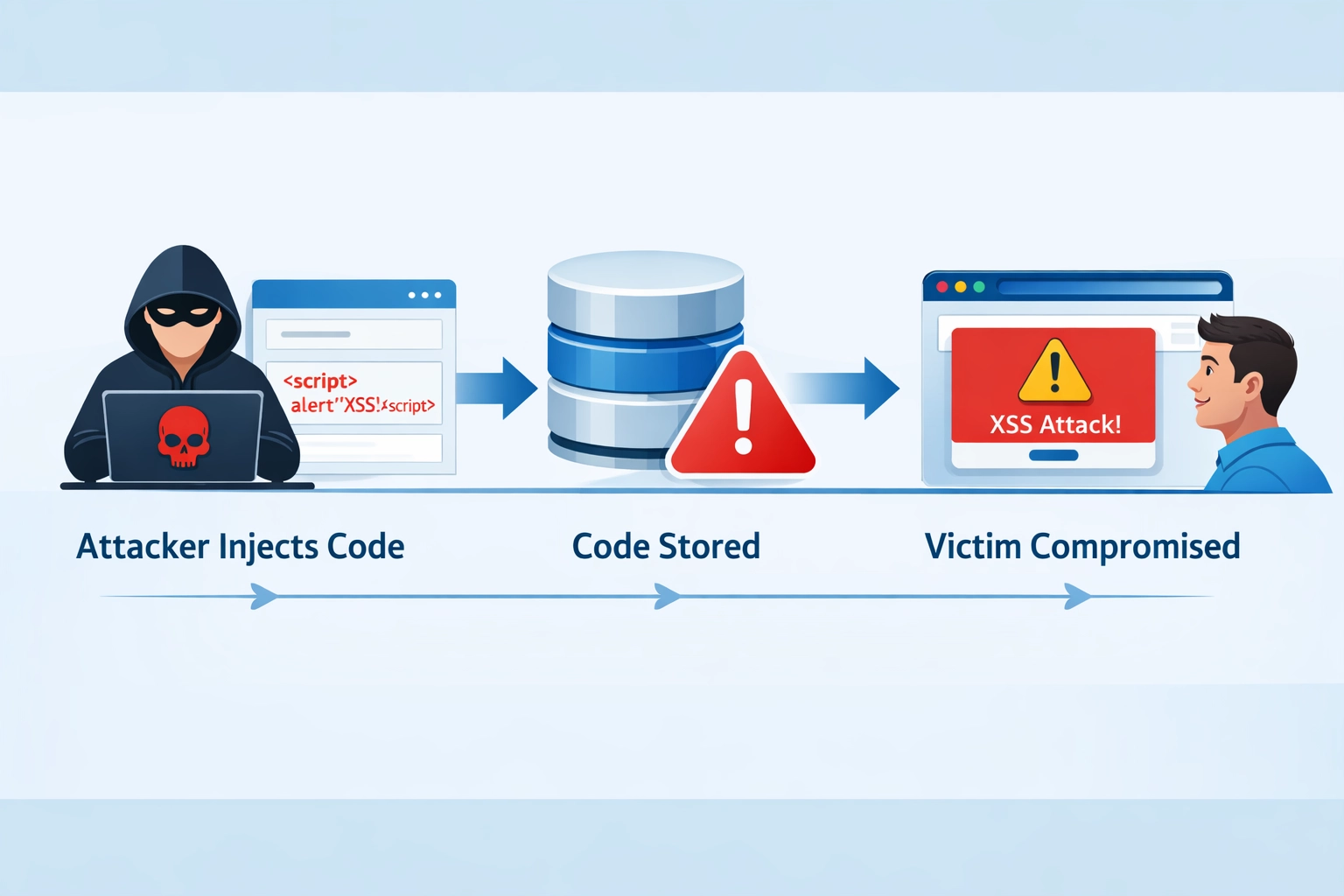

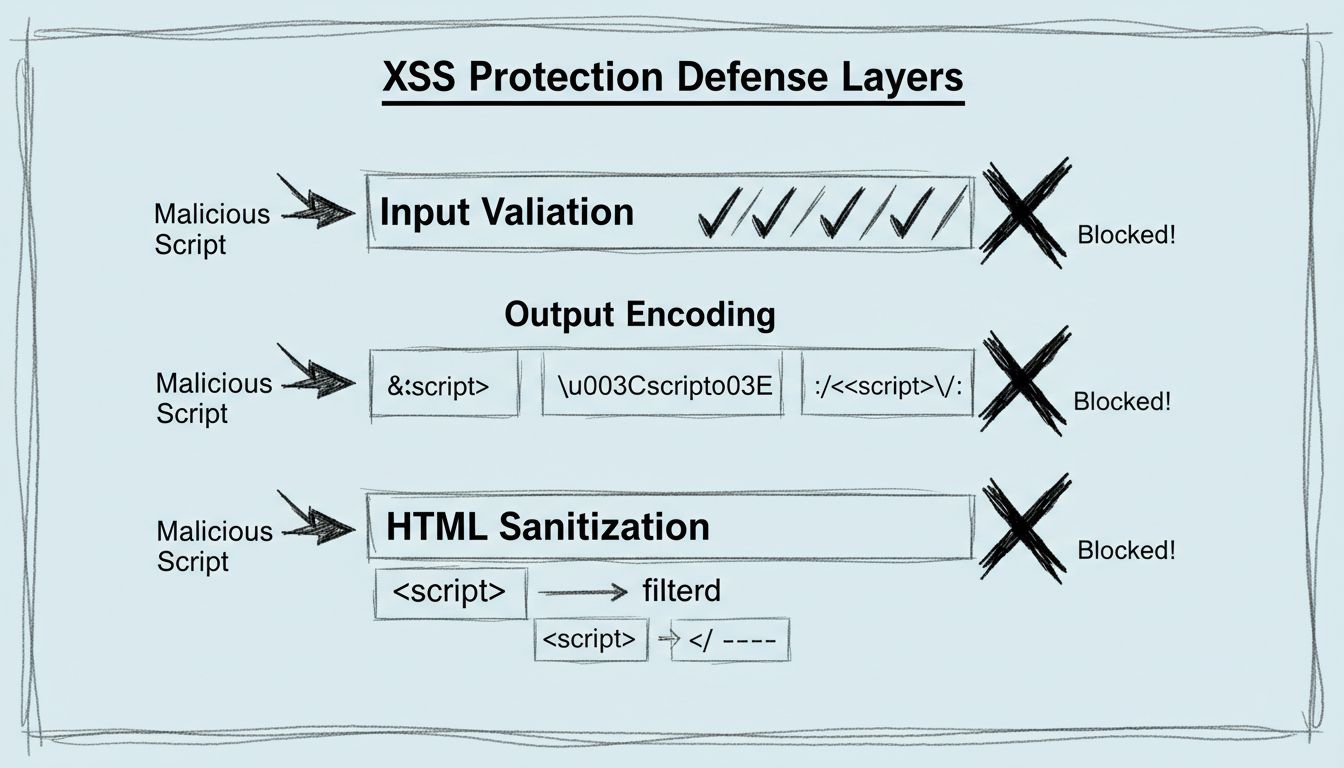

A cross-site scripting (XSS) támadások során a támadók rosszindulatú JavaScript kódot injektálnak azokba a weboldalakba, amelyeket gyanútlan felhasználók látogatnak meg, így ellophatják a munkamenet sütiket, rögzíthetik a billentyűleütéseket, átirányíthatják a felhasználókat adathalász oldalakra, vagy manipulálhatják az oldal tartalmát. Három fő XSS típus létezik: A Reflektált XSS akkor fordul elő, ha a rosszindulatú kód egy URL-be van ágyazva, és azonnal lefut, amikor a felhasználó megnyitja a linket; a Tárolt XSS esetén a támadó a kódot egy adatbázisba vagy szerverre injektálja, és minden felhasználónál lefut, aki megtekinti az érintett tartalmat; a DOM-alapú XSS a kliens oldali JavaScript sebezhetőségeit használja ki, amikor az nem biztonságosan dolgozza fel a felhasználói bemeneteket. A sikeres XSS támadások következményei súlyosak lehetnek: a támadók átvehetik a felhasználói munkameneteket, érzékeny adatokat (például jelszavakat, fizetési adatokat) lophatnak el, kártevőt telepíthetnek, vagy teljesen kompromittálhatják a felhasználói fiókokat. Bár a bemeneti adatok ellenőrzése és a kimeneti adatok kódolása létfontosságú első védelmi vonal, önmagában nem elegendő – ezért nyújt a CSP egy elengedhetetlen másodlagos védelmi réteget, amely megakadályozza a rosszindulatú szkriptek futását, függetlenül attól, hogyan kerültek az alkalmazásba.

| XSS támadás típusa | Működése | Lehetséges következmények |

|---|---|---|

| Reflektált XSS | Rosszindulatú kód az URL-ben, azonnal lefut, amikor a felhasználó megnyitja | Munkamenet eltérítése, hitelesítő adatok ellopása, kártevő terjesztése |

| Tárolt XSS | Támadó kódot injektál adatbázisba/szerverre, minden felhasználónál lefut | Tömeges kompromittálás, tartós támadások, nagy mennyiségű adatlopás |

| DOM-alapú XSS | Kliens oldali JavaScript sebezhetőség, amely nem biztonságos bemenet-feldolgozásból ered | Munkamenet lopás, billentyűleütés naplózás, oldalmanipuláció, hitelesítő adatok ellopása |

A Content Security Policy HTTP fejlécben megadott direktívákon keresztül működik, amelyek meghatározzák, mely forrásokból engedélyezett különféle erőforrások betöltése a weboldaladon. A default-src direktíva minden olyan erőforrástípusra vonatkozik, amelyet nem fednek le specifikusabb direktívák, így egyetlen szabállyal is erős alapbiztonságot nyújthat. A CSP olyan forráskifejezéseket használ, mint a 'self' (csak azonos eredetű források), konkrét domainek (például example.com) vagy wildcard-ok (*.example.com) a megbízható források megadásához, és több forrás is kombinálható egy irányelven belül. Például egy alap CSP fejléc így nézhet ki:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Amikor a böngésző megkapja ezt a fejlécet, érvényesíti a szabályokat, és minden olyan erőforrást blokkol, amely nem felel meg a megadott forrásoknak – ha például egy szkript nem engedélyezett domainről próbál betöltődni, a böngésző csendben blokkolja, és naplózza a szabálysértést. A tesztelés és fokozatos bevezetés érdekében a CSP kínál egy Content-Security-Policy-Report-Only fejlécet is, amely csak monitorozza a szabálysértéseket, de nem blokkolja az erőforrásokat, így még élesítés előtt azonosíthatod a problémákat.

A CSP számos direktívát kínál, amelyekkel részletesen szabályozhatod a különböző erőforrástípusokat és viselkedéseket a weboldaladon:

script-src – Meghatározza, mely forrásokból futtatható JavaScript. Az egyik legkritikusabb direktíva XSS támadások megelőzésére. Példa: script-src 'self' trusted-cdn.com csak a saját domainről és a megadott CDN-ről engedélyezi a szkripteket.

style-src – Korlátozza a CSS forrásokat, így megelőzhető, hogy támadók rosszindulatú stíluslapokat injektáljanak, amelyek például láthatatlan űrlaprétegek segítségével adatokat lopnának.

img-src – Szabályozza a képek forrásait, mert támadók képkérésekkel is kiszivárogtathatnak adatokat vagy követhetik a felhasználókat más oldalakon.

frame-ancestors – Meghatározza, mely domainek ágyazhatják be az oldalad iframe-be; védi a felhasználót a clickjacking támadásokkal szemben.

object-src – Korlátozza a Flash, Java és egyéb elavult pluginek használatát, amelyek gyakori támadási célpontok. Javasolt 'none'-ra állítani, hacsak nincs rájuk kifejezetten szükség.

base-uri – Szabályozza, milyen URL-ek jelenhetnek meg <base> tagekben, így megelőzhető, hogy támadók megváltoztassák az alapértelmezett URL-t, és eltérítsék a relatív linkeket az oldalon.

Bár a domain alapú fehérlistázás hasznos, a nonce-ok és hash-ek alkalmazása még biztonságosabb CSP-t eredményez, különösen dinamikus tartalmak és inline szkriptek esetén. A nonce egy véletlenszerű, egyedi érték, amelyet minden oldalbetöltéskor generálsz, és elhelyezel a CSP fejlécben, valamint a HTML tagekben is – például a script-src 'nonce-abc123def456' a fejlécben és a <script nonce="abc123def456"> a HTML-ben csak ezt a konkrét szkriptet engedi futni. A hash-eknél a szkript vagy stílus tartalmából számolsz kriptográfiai lenyomatot, amit a CSP fejlécbe illesztesz (script-src 'sha256-abc123...'), így a böngésző ellenőrizheti, nem módosult-e a szkript futás előtt. A nonce-ok dinamikus, szerver-oldalon generált szkriptekhez ideálisak, míg a hash-ek statikus, változatlan inline szkriptekhez ajánlottak. Ezek a megoldások jóval nagyobb biztonságot nyújtanak, mint a domain alapú engedélyezés, hiszen még ha támadónak sikerül is kódot injektálnia, az nem fog rendelkezni a megfelelő nonce-al vagy hash-el, így a böngésző blokkolja. A strict-dynamic kulcsszó tovább növeli a biztonságot azzal, hogy csak a megfelelő nonce-ot vagy hash-t tartalmazó szkripteket engedi, teljesen figyelmen kívül hagyva a domain alapú engedélyezést.

Példa nonce használatával:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Ez a szkript engedélyezett');

</script>

Példa hash-sel:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Ez a szkript csak akkor engedélyezett, ha egyezik a hash');

</script>

A legbiztonságosabb módja a CSP bevezetésének, ha először a Content-Security-Policy-Report-Only fejlécet alkalmazod, amely csak monitorozza a szabálysértéseket, de nem blokkolja az erőforrásokat – így azonosíthatod és javíthatod a problémákat, mielőtt aktívan érvényesítenéd a szabályokat. Teszteld a CSP-t minden böngészőn és eszközön, amelyeket a felhasználóid használnak, külön figyelmet fordítva a harmadik féltől származó integrációkra és analitikai eszközökre, amelyek váratlan domainekről tölthetnek be erőforrásokat. Dinamikus tartalom és inline szkriptek esetén használj nonce-ot az 'unsafe-inline' helyett, mert az utóbbi alkalmazása lehetővé teszi bármilyen inline szkript futtatását, így jelentősen csökkenti a CSP védelmét. Kerüld az 'unsafe-eval' kulcsszót is, mert engedélyezi az eval() és hasonló függvények futtatását, amelyek tetszőleges kódot hajthatnak végre futásidőben. CSP szabálysértések naplózásához állíts be report-uri vagy report-to direktívát, amely jelentéseket küld a monitoring rendszeredbe, így valós időben észlelheted a támadásokat és szabályproblémákat. Fokozatosan bővítsd a CSP lefedettségét minden erőforrástípusra és harmadik fél szolgáltatásaira, és rendszeresen vizsgáld felül, frissítsd a szabályokat az alkalmazásod fejlődésével. A PostAffiliatePro beépített CSP támogatást kínál, előre konfigurált, ésszerű alapértelmezésekkel, így az affiliate partnerek számára egyszerűbb a magas szintű biztonság fenntartása külön beállítások nélkül.

A PostAffiliatePro átfogó Content-Security-Policy védelmet alkalmaz az adminisztrációs felületen és az affiliate műszerfalon, hogy megóvja az érzékeny adatokat és megelőzze az illetéktelen szkript beillesztést. A platform gondosan összeállított fehérlistát tart fenn a megbízható domainekről, amelyeken keresztül az alapvető erőforrások – például a jQuery, Bootstrap és más könyvtárak – töltődhetnek be, így csak ellenőrzött forrásokból engedélyezett a szkriptek és stíluslapok betöltése. Ez a védelem különösen fontos a PostAffiliatePro panelen, mert itt történnek a jutalékszámítások, kifizetésfeldolgozások és affiliate fiókadatok kezelése – egy sikeres XSS támadás lehetővé tenné támadók számára a belépési adatok ellopását, jutalékok manipulálását vagy kifizetések átirányítását. A szigorú CSP fejlécek alkalmazásával a PostAffiliatePro megakadályozza, hogy támadók rosszindulatú szkripteket injektáljanak, még akkor is, ha sikerülne kihasználniuk egy sérülékenységet az alkalmazáskódban. A felhasználók automatikusan részesülnek ebben a védelemben, külön beállítás nélkül, a platform biztonsági csapata pedig folyamatosan monitorozza és frissíti a szabályokat, hogy megfeleljenek az új fenyegetéseknek és funkcióbővítéseknek.

Az egyik legkritikusabb hiba, ha a CSP-t önálló, teljes körű védelmi megoldásként kezeljük, ahelyett, hogy egy mélyebb, több rétegű biztonsági stratégia részeként alkalmaznánk – a CSP erős, de együtt kell működnie a bemeneti ellenőrzéssel, kimeneti kódolással, HTTPS-sel és más biztonsági intézkedésekkel. Sok fejlesztő túl engedékeny CSP-t hoz létre, amely elveszíti a védelem lényegét – például script-src * vagy default-src * engedélyezése esetén gyakorlatilag letiltjuk a CSP védelmét, hiszen bármilyen forrásból jöhet szkript. Ha nem teszteljük a CSP szabályokat különböző böngészőkben és eszközökön, az jogos erőforrások blokkolását eredményezheti, ami funkciók elvesztéséhez, felhasználói elégedetlenséghez vezethet. Ha nem monitorozzuk a CSP szabálysértéseket, nem fogjuk tudni, mikor történnek támadások vagy mikor túl szigorú a szabályrendszerünk, így vakon maradunk a biztonsági problémák iránt. Gyakori hiba az is, ha nonce-okat keverünk az 'unsafe-inline' használatával – ha nonce-ot alkalmazunk, teljesen el kell távolítani az 'unsafe-inline' direktívát. Szintén gyakran előfordul, hogy jogos erőforrásokat blokkolunk, mert nem vettük figyelembe az összes használt harmadik fél szolgáltatást, ami funkciók hibás működéséhez és felhasználói panaszokhoz vezethet. Végül veszélyes lehet a CSP szabályokat egyszer beállítani, majd elfeledkezni róluk – az alkalmazás fejlődésével, új integrációk bevezetésével rendszeresen felül kell vizsgálni és frissíteni a szabályokat, hogy megőrizzük a biztonságot és a működőképességet.

A Content Security Policy a leghatékonyabb, ha egy átfogó biztonsági fejléc-stratégia részeként alkalmazzuk, más, kiegészítő védelmekkel együtt, mint például az X-Frame-Options (amely megakadályozza a clickjacking támadásokat iframe beágyazás szabályozásával), az X-Content-Type-Options: nosniff (ami meggátolja a MIME-típus felismerési támadásokat), illetve a Strict-Transport-Security (amely megköveteli a HTTPS használatát). Ez a többrétegű védelem azt jelenti, hogy még ha egy támadó át is jut egy biztonsági rétegen, a többi továbbra is megvédi a felhasználókat és az adatokat. A CSP-t mindig kombinálni kell szerveroldali bemeneti ellenőrzéssel és kimeneti kódolással, hogy a rosszindulatú kód el se jusson a böngészőig. A HTTPS elengedhetetlen feltétele a hatékony CSP alkalmazásnak, mert a titkosítatlan HTTP-n átküldött CSP fejléceket támadók módosíthatják vagy eltéríthetik. A legbiztonságosabb alkalmazások mindezeket a védelmeket együtt alkalmazzák – a CSP meggátolja a szkript injekciót, az X-Frame-Options megakadályozza a clickjackinget, a bemeneti ellenőrzés kizárja a káros adatokat, a HTTPS pedig biztosítja, hogy a fejléceket és tartalmakat ne lehessen manipulálni az átvitel során. Ha a biztonságot rendszerszinten, többrétegűen kezeled, a támadóknak több akadályt kell leküzdeniük a siker érdekében.

A Content Security Policy egy elengedhetetlen biztonsági mechanizmus, amely kritikus védelmet nyújt az XSS támadások – a mai web egyik leggyakoribb és legveszélyesebb sebezhetősége – ellen. Egy jól beállított CSP szabályrendszer jelentősen csökkenti annak kockázatát, hogy támadók rosszindulatú szkripteket injektáljanak és futtassanak az oldaladon, így megóvod a felhasználóid adatait, munkameneteit és bizalmát. A PostAffiliatePro beépített CSP védelmet tartalmaz, amely automatikusan biztosítja az affiliate panel és műszerfal védelmét, így nincs szükség manuális biztonsági beállításokra, mégis megmarad a rugalmasság, hogy saját igényeidhez igazítsd a szabályokat. Ha még nem alkalmazod a CSP-t az affiliate platformodon, most itt az idő bevezetni – kezdd jelentésmódban, tesztelj alaposan, és fokozatosan vezesd be a szigorúbb szabályokat, ahogy nő a bizalmad a konfigurációban. Védd meg affiliate hálózatodat és felhasználóidat a CSP alkalmazásával még ma, és használd ki a PostAffiliatePro integrált biztonsági funkcióit, hogy mindig lépést tarts a fejlődő fenyegetésekkel.

A Content-Security-Policy (CSP) egy böngészőbiztonsági mechanizmus, amely második védelmi vonalat jelent a cross-site scripting (XSS) támadások ellen. Meghatározza, hogy mely külső domainek és erőforrások tölthetők be weboldalaidon, így akkor is megakadályozza a rosszindulatú szkriptek futását, ha azok valahogy átjutnak az első védelmi vonalakon. A CSP elengedhetetlen az érzékeny adatok védelme és a felhasználói bizalom fenntartása érdekében.

A CSP egy fehérlistás megközelítést alkalmaz, amely megmondja a böngészőnek, pontosan mely forrásokat tekintsen megbízhatónak szkriptek, stíluslapok, képek és egyéb erőforrások esetén. Ha a böngésző olyan erőforrással találkozik, amely sérti a CSP szabályokat, blokkolja annak betöltését és naplózza a szabálysértést. Ez megakadályozza, hogy a támadók rosszindulatú kódot fecskendezzenek be és futtassanak, még akkor is, ha sikerül sebezhetőséget kihasználniuk az alkalmazásban.

A nonce-ok véletlenszerű, egyedi értékek, amelyeket minden oldalbetöltéskor generálsz, és mind a CSP fejlécbe, mind a HTML tagekbe beillesztesz – így ideálisak dinamikus tartalmakhoz. A hash-ek egy kriptográfiai lenyomatot számolnak ki a szkript tartalmáról, amit a CSP fejléchez adsz – ez statikus, inline szkriptekhez előnyös. Mindkettő biztonságosabb, mint a domain alapú engedélyezés, mert nem a domain nevek megbízhatóságára támaszkodnak.

Igen, egy túl szigorú CSP politika blokkolhatja a jogos erőforrásokat és funkciókat is. Ezért ajánlott először a Content-Security-Policy-Report-Only fejlécet használni, amely csak naplózza a szabálysértéseket, de nem blokkolja az erőforrásokat. Minden böngészőn és eszközön érdemes alaposan tesztelni a szabályokat, és fokozatosan bevezetni a szigorúbb CSP-t.

A CSP szabálysértéseket úgy figyelheted, hogy a CSP fejléchez hozzáadod a report-uri vagy report-to direktívát, amely naplókat küld a monitoring rendszeredhez. Így valós időben észlelheted a támadásokat és a szabályproblémákat, azonosíthatod, mely erőforrásokat blokkolja a CSP, és ennek megfelelően módosíthatod a szabályokat. A rendszeres monitoring elengedhetetlen a biztonság és a funkcionalitás fenntartásához.

A CSP-t minden modern böngésző támogatja, beleértve a Chrome-ot, Firefoxot, Safarit és Edge-t. Azonban a régebbi böngészők, például az Internet Explorer, korlátozottan vagy egyáltalán nem támogatják a CSP-t. Ha támogatni szeretnéd a régi böngészőket is, használhatod a Content-Security-Policy-Report-Only fejlécet monitorozásra, miközben megőrzöd a kompatibilitást.

A PostAffiliatePro átfogó Content-Security-Policy védelmet valósít meg az adminisztrációs felületen és az affiliate műszerfalon, gondosan összeállított megbízható domain fehérlistával a szükséges erőforrásokhoz. A platform biztonsági csapata folyamatosan monitorozza és frissíti a szabályokat az új fenyegetések ellen. A felhasználók ezt a beépített védelmet automatikusan élvezik, külön beállítás nélkül.

Ha a CSP blokkol jogos erőforrásokat, először nézd meg a CSP szabálysértési jelentéseket, hogy azonosítsd, melyik forrásokat blokkolja. Ezután frissítsd a CSP szabályaidat, hogy a jogos források is bekerüljenek a fehérlistára. A változtatásokat mindig teszteld élesítés előtt, és fontold meg a nonce-ok vagy hash-ek használatát domain engedélyezés helyett a nagyobb biztonság érdekében.

A PostAffiliatePro beépített Content-Security-Policy védelmet tartalmaz, amely megóvja affiliate hálózatodat az XSS támadásoktól és rosszindulatú szkript beillesztéstől. Kezdd el még ma platformod védelmét vállalati szintű biztonsági funkciókkal!

Ismerje meg, hogyan szünteti meg a Post Affiliate Pro a cross-site scripting (XSS) sebezhetőségeket bemeneti validáció, kimeneti kódolás és Content Security....

Ismerje meg az XSS sérülékenység javítását a PostAffiliatePro legújabb frissítésében. Tudja meg, hogyan védi szigorúbb bemeneti ellenőrzés és kimeneti kódolás p...

Ismerje meg a PostAffiliatePro 2024. februári frissítéseit, beleértve a felhasználói profilváltozókat az átirányítási URL-ekben, továbbfejlesztett email....

Sütik Hozzájárulás

A sütiket használjuk, hogy javítsuk a böngészési élményt és elemezzük a forgalmunkat. See our privacy policy.