Miért fontosak a hirdetési hálózatok?

Fedezze fel, miért nélkülözhetetlenek a hirdetési hálózatok a digitális marketing sikeréhez. Ismerje meg, hogyan kötik össze a hirdetőket a kiadókkal, teszik le...

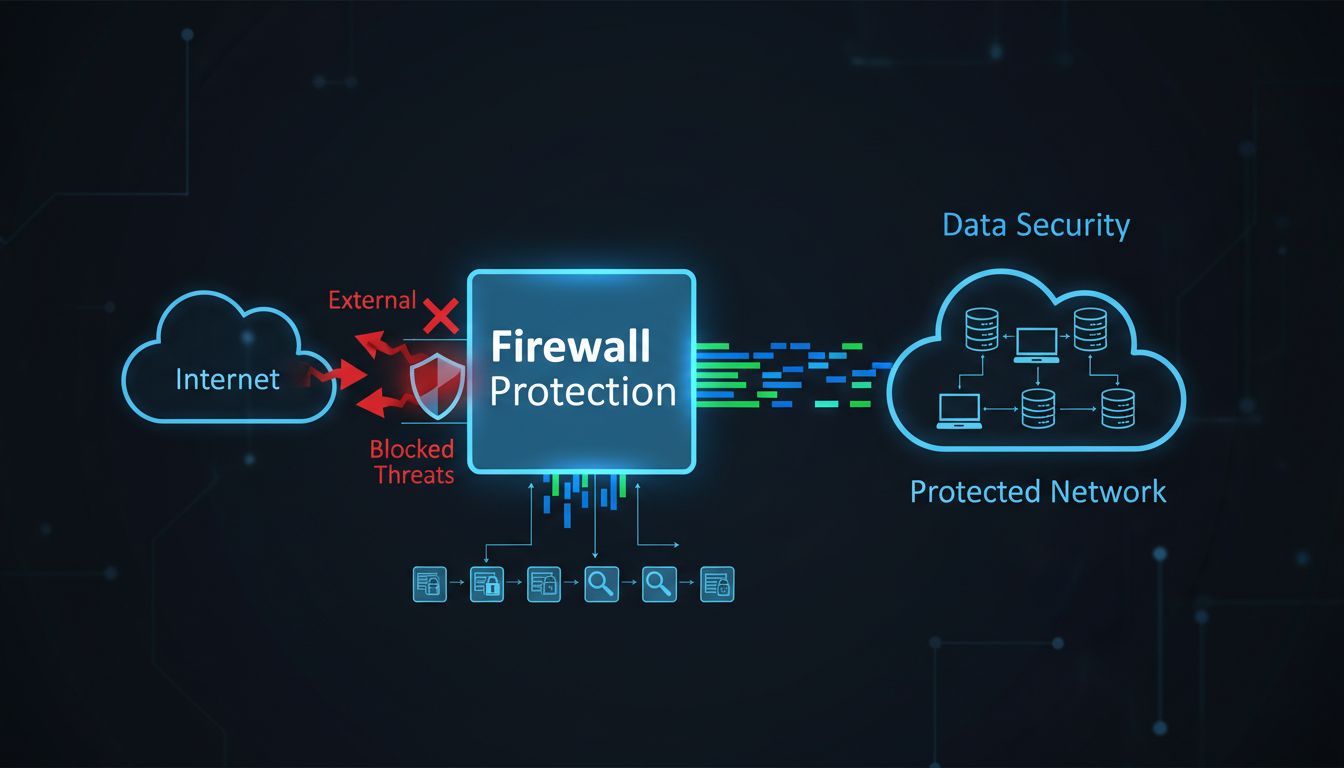

Ismerje meg, hogyan szolgálnak a tűzfalak első védelmi vonalként az adatvédelmi incidensek ellen 2025-ben. Fedezze fel a tűzfalak típusait, biztonsági mechanizmusait és a legjobb gyakorlatokat hálózati infrastruktúrája védelméhez.

A tűzfalak jelentik az első védelmi vonalat azáltal, hogy figyelik az adatok áramlását a hálózatod és az internet között, kiszűrik a gyanús tevékenységeket, és blokkolják a jogosulatlan hozzáférést, mielőtt a fenyegetések bejuthatnának a rendszereidbe.

A tűzfalak a modern kiberbiztonsági infrastruktúra egyik legkritikusabb elemét jelentik, alapvető határvonalat képezve a megbízható belső hálózat és a nem megbízható külső internet között. A tűzfal alapvetően egy hálózatbiztonsági eszköz, amely előre meghatározott biztonsági szabályok és irányelvek alapján figyeli és szabályozza a bejövő és kimenő hálózati forgalmat. Az egyes adatcsomagok vizsgálatával, amelyek megpróbálnak átlépni a hálózati határon, a tűzfalak valós időben döntenek arról, hogy engedélyezik vagy blokkolják a forgalmat, így hatékonyan akadályozzák meg a jogosulatlan hozzáférést és a rosszindulatú tartalmakat abban, hogy elérjék rendszereit. Ez a “kapuőr” funkció már több mint 25 éve központi szerepet tölt be a hálózatbiztonságban, és a kiberveszélyek fejlődése ellenére a tűzfalak továbbra is nélkülözhetetlen részei minden átfogó biztonsági stratégiának.

A tűzfalak legfőbb védelmi mechanizmusa az adatvédelmi incidensek ellen a forgalomszűrés és -ellenőrzés. Amikor adat próbál be- vagy kilépni a hálózatból, a tűzfal megvizsgálja a csomag fejléceit és tartalmát, összevetve azokat a kialakított biztonsági szabályokkal. Ezek a szabályok általában meghatározzák, hogy mely IP-címek, portok és protokollok engedélyezettek vagy tiltottak. A “mindent tilts, csak a szükségeset engedélyezd” elv alkalmazásával a szervezetek biztosíthatják, hogy csak kifejezetten engedélyezett forgalom haladhat át a tűzfalon, ezzel drasztikusan csökkentve a potenciális támadófelületet. Ez a proaktív szűrés azt jelenti, hogy számos általános támadási mód – beleértve a rosszindulatú programokat, jogosulatlan hozzáférési kísérleteket és adatelszivárogtatást – már azelőtt megállítható, hogy veszélyeztetné hálózati infrastruktúráját.

A modern tűzfalak kifinomult monitorozási technikákat alkalmaznak, amelyekkel a hálózati forgalmat az OSI modell több rétegén vizsgálják. Alapszinten a csomagszűrő tűzfalak a csomagok fejléceit elemzik, melyek tartalmazzák a forrás- és cél IP-címeket, portszámokat és protokoll típusokat. A mai tűzfalak azonban messze túlléptek az egyszerű csomagvizsgálaton, és már állapotalapú ellenőrzésre is képesek, amely követi a hálózati kapcsolatok állapotát azok teljes élettartama során. Ez azt jelenti, hogy a tűzfalak képesek megérteni a hálózati kommunikáció kontextusát, megkülönböztetve a legitim forgalmat – ami egy meglévő kapcsolat része – attól a gyanús forgalomtól, amely jogosulatlan kapcsolatot próbál létesíteni. Az állapotalapú tűzfalak kapcsolat-táblákat tartanak fenn, amelyekben rögzítik az aktív munkameneteket, így intelligensebb döntéseket hozhatnak arról, hogy mely csomagok tartoznak legitim kommunikációhoz, és melyek jelenthetnek potenciális fenyegetést.

A mély csomagellenőrzés (DPI) egy másik fontos előrelépés a tűzfalak technológiájában, amely lehetővé teszi a tűzfalak számára, hogy ne csak a csomagok fejléceit, hanem a tényleges tartalmat vagy adatterhet is megvizsgálják. Ez a képesség lehetővé teszi a tűzfalak számára, hogy azonosítsák és blokkolják azokat a fenyegetéseket, amelyek látszólag legitim forgalomban rejtőznek – például fájlokba ágyazott rosszindulatú programokat, webes kérésekbe rejtett SQL injekciós támadásokat vagy a hálózatot elhagyni próbáló érzékeny adatokat. A továbbított adatok elemzésével a tűzfalak finomabb biztonsági szabályokat érvényesíthetnek, és megakadályozhatják azokat a kifinomult támadásokat, amelyek a hagyományos fejlécalapú szűrést megkerülnék. Emellett a modern tűzfalak képesek alkalmazásszintű ellenőrzésre is, vagyis megértik, hogy pontosan mely alkalmazások generálják a hálózati forgalmat, és alkalmazás-specifikus biztonsági szabályokat érvényesítenek. Ez azt jelenti, hogy a tűzfal például engedélyezheti a webes böngészést, miközben blokkolja a fájlmegosztó alkalmazásokat, vagy engedélyezheti az e-mailezést, miközben korlátozza az azonnali üzenetküldést – így a szervezetek precízen szabályozhatják a hálózathasználatot.

A tűzfalak világa jelentősen fejlődött, különböző típusú tűzfalak kínálnak eltérő szintű védelmet és kifinomultságot. Ezek megismerése segít a szervezeteknek abban, hogy a saját biztonsági igényeiknek és hálózati architektúrájuknak legmegfelelőbb megoldást válasszák.

| Tűzfal típusa | Főbb jellemzők | Legjobb felhasználási terület | Védelmi szint |

|---|---|---|---|

| Csomagszűrő tűzfal | Csak a csomag fejléceit vizsgálja; egyszerű szabályalapú szűrés | Kis hálózatok alapvető igényekkel | Alap |

| Állapotalapú tűzfal | Követi a kapcsolatok állapotát; kontextust értelmez | Hagyományos vállalati hálózatok | Középhaladó |

| Proxy tűzfal | Közvetítőként működik; alkalmazásszinten ellenőriz | Tartalomszűrésre igényes szervezetek | Középhaladó |

| Next-Generation tűzfal (NGFW) | IPS, URL-szűrés, malware elleni védelem, alkalmazás-felismerés | Nagyvállalati, összetett hálózatok | Magas |

| Webalkalmazás tűzfal (WAF) | Webalkalmazások speciális védelme; alkalmazásszintű támadások ellen | Webalkalmazásokat és API-kat üzemeltetők | Speciális |

| Mesterséges intelligenciát használó tűzfalak | Gépi tanulással érzékel új fenyegetéseket, anomáliákat | Fejlett tartós fenyegetésekkel szembesülő szervezetek | Magas |

A következő generációs tűzfalak (NGFW) jelentik a vállalati hálózatvédelem aktuális sztenderdjét, ötvözve a hagyományos tűzfal képességeket behatolás-megelőző rendszerekkel (IPS), URL-szűréssel, malware elleni védelemmel és alkalmazásláthatósággal. Az NGFW képes felismerni, hogy pontosan mely alkalmazások generálják a forgalmat, és alkalmazásalapú szabályokat érvényesíteni – ez azért kulcsfontosságú, mert a modern fenyegetések gyakran a szabványos portokat használják, hogy elkerüljék a detektálást. Ezek a tűzfalak integrálják a valós idejű fenyegetés-információkat, és automatikusan blokkolják az ismert rosszindulatú IP-címeket, domaineket. Továbbá, az NGFW-k képesek SSL/TLS forgalom ellenőrzésére, azaz a titkosított adatokat is képesek vizsgálni, majd újra titkosítani, így a kártékony tartalom nem rejtőzhet el a titkosított kommunikációban sem.

Bár a tűzfalak jelentik az első védelmi vonalat, a biztonsági szakértők hangsúlyozzák, hogy önmagukban nem elegendőek a modern kiberveszélyek teljes spektrumának kivédésére. Az olyan fejlett, tartós fenyegetések (APT), belső fenyegetések és nulladik napi sérülékenységek akár meg is kerülhetik a tűzfal védelmét, ezért a szervezeteknek többrétegű védelmi stratégiát kell alkalmazniuk. Amikor a tűzfalakat a hálózati peremre telepítik, azok rálátást biztosítanak a szervezetbe be- és kifelé irányuló forgalomra, így a külső fenyegetések többségét már azelőtt blokkolják, hogy elérnék a belső rendszereket. Azok ellen a fenyegetések ellen pedig, amelyek mégis átjutnak a hálózati határon, a belső tűzfalak a hálózatot kisebb zónákra osztják, megnehezítve a támadók oldalsó mozgását és az érzékeny adatok elérését.

A hálózati szegmentáció belső tűzfalakkal egymástól elhatárolt biztonsági zónákat hoz létre, ahol különböző bizalmi szintek és hozzáférés-ellenőrzések érvényesülnek. Például egy tűzfal elválaszthatja az általános felhasználói hálózatot az adatbázisszerver-hálózattól, külön engedélyezést igényelve bármilyen kommunikációhoz e zónák között. Ez jelentősen korlátozza a támadó lehetőségeit, ha sikerül kompromittálnia egy felhasználói munkaállomást, hiszen nem férhet automatikusan a kritikus rendszerekhez, csak további tűzfalas ellenőrzéseken át. A modern tűzfalak identitásalapú ellenőrzési képessége újabb réteget ad a biztonsághoz, amikor a hozzáférési döntések már nem csak a hálózati hely alapján, hanem felhasználói identitás és szerepkör szerint is meghozhatók. Így például érvényesíthető olyan szabály, hogy “csak a pénzügyi osztály dolgozói férhetnek hozzá a könyvelési adatbázishoz” vagy “csak engedélyezett adminisztrátorok érhetik el a konfigurációs menedzsment rendszert” – ezzel nagyon részletes hozzáférés-szabályozást biztosítva.

A tűzfalak hatékony alkalmazása gondos tervezést és folyamatos kezelést igényel a biztonság fenntartása érdekében. A szervezeteknek világos biztonsági irányelveket kell kialakítaniuk, amelyek meghatározzák, milyen típusú forgalom engedélyezett, és melyik tiltott – előnyben részesítve az alapértelmezett tiltást, és csak a szükséges kommunikációs csatornák engedélyezését. A tűzfalszabályokat a lehető legpontosabban kell megalkotni, elkerülve a túl általános szabályokat, melyek véletlenül is átengedhetik a rosszindulatú forgalmat, vagy rést hagyhatnak a védelmen. Például ahelyett, hogy egy teljes IP-tartományból minden forgalmat engedélyeznének, célszerű csak a legitim üzleti kommunikációhoz szükséges portokat és protokollokat megadni. A tűzfalak szabályainak rendszeres auditálása elengedhetetlen, mivel a szabályok idővel felhalmozódhatnak, és a régi vagy felesleges szabályok biztonsági réseket okozhatnak vagy ronthatják a tűzfal teljesítményét.

A tűzfalak frissítéseit, javításait gyorsan alkalmazni kell, hogy elhárítsák a tűzfal szoftverében felfedezett új sebezhetőségeket. Mint minden szoftverben, a tűzfalakban is lehetnek biztonsági hibák, amelyeket a támadók kihasználhatnak a védelem megkerülésére, ezért a gyors javítás elengedhetetlen a biztonság fenntartásához. A frissítések bevezetéséhez változáskezelési folyamatot érdemes kialakítani, amely egyensúlyt teremt a biztonság és az üzletmenet folyamatossága között: először tesztelni kell a frissítéseket nem éles környezetben, majd csak utána alkalmazni az éles tűzfalakon. A tűzfal naplók és riasztások folyamatos monitorozása rálátást biztosít a támadási kísérletekre és gyanús tevékenységekre, így a biztonsági csapatok felismerhetik az újonnan felbukkanó fenyegetéseket, és ennek megfelelően módosíthatják a tűzfalszabályokat. Sok szervezet biztonsági információ- és eseménykezelő (SIEM) rendszert alkalmaz, amely a tűzfal naplókat más biztonsági adatokkal együtt elemzi, lehetővé téve az összetettebb, többlépcsős támadások felismerését, amelyek önmagukban a tűzfal naplóiból nem derülnének ki.

A fenyegetettségi környezet folyamatosan változik, a támadók egyre kifinomultabb módszereket dolgoznak ki a hagyományos tűzfal-védelem megkerülésére. A titkosított forgalom mára mindennapossá vált, az internetes adatforgalom többsége HTTPS-t vagy más titkosítási protokollt használ, ami lehetetlenné teszi a tűzfalak számára a tartalom vizsgálatát dekriptálás nélkül. Ez ösztönözte az SSL/TLS-ellenőrzéssel rendelkező tűzfalak fejlesztését, bár ezek alkalmazásánál figyelembe kell venni az adatvédelmi szempontokat és a teljesítményhatásokat is. A nulladik napi sérülékenységek – azaz a gyártók által addig ismeretlen, javítatlan biztonsági hibák – szintén kihívást jelentenek, hiszen a tűzfalak nem tudják blokkolni azokat a támadásokat, melyek kihasználják az ismeretlen hibákat. Ennek kezelésére a modern tűzfalak egyre gyakrabban tartalmaznak viselkedéselemző és anomáliafelismerő funkciókat, amelyek képesek azonosítani a gyanús tevékenységeket akkor is, ha maga a támadási módszer ismeretlen.

A mesterséges intelligencia és a gépi tanulás forradalmasítja a tűzfalak képességeit, lehetővé téve, hogy a rendszerek a múltbeli adatokból tanuljanak, és felismerjék azokat a támadási mintázatokat, amelyek eltérnek a normális hálózati viselkedéstől. Az MI-alapú tűzfalak hatalmas mennyiségű hálózati adatot képesek elemezni, hogy meghatározzák a normális működési mintázatot, majd az ettől eltérő forgalmat azonosítsák, ami kompromittálásra vagy támadásra utalhat. Ezek a rendszerek valós időben, manuális szabályfrissítés nélkül is képesek alkalmazkodni az új fenyegetésekhez, így olyan támadások ellen is védelmet nyújthatnak, amelyek elkerülnék a hagyományos, szabályalapú tűzfalakat. Emellett a felhőalapú és virtuális tűzfalak jelentősége is nőtt, ahogy a szervezetek egyre inkább hibrid és többfelhős architektúrákat alkalmaznak – ezekben a környezetekben a tűzfalaknak az alkalmazásokat és adatokat függetlenül kell védeniük attól, hogy azok helyben, nyilvános vagy privát felhőben futnak.

Számos szabályozási keretrendszer és iparági sztenderd előírja a tűzfalak alkalmazását alapvető biztonsági kontrollként. Az olyan megfelelőségi követelmények, mint a PCI DSS (Fizetési Kártya Iparági Adatbiztonsági Szabvány), HIPAA (Egészségbiztosítási Hordozhatósági és Felelősségi Törvény) és GDPR (Általános Adatvédelmi Rendelet) egyaránt megkövetelik a tűzfalak alkalmazását a biztonsági infrastruktúra részeként. Ezek a szabályozások elismerik, hogy a tűzfalak nélkülözhetetlenek az érzékeny adatok védelméhez és a jogosulatlan hozzáférés megakadályozásához, így a tűzfalak bevezetése nem csupán biztonsági jó gyakorlat, hanem jogi kötelezettség is sok szervezet számára. A szabályozási megfelelőségen túl a tűzfalak segítenek az iparágspecifikus biztonsági szabványok és keretrendszerek (pl. ISO 27001, NIST Cybersecurity Framework, CIS Controls) teljesítésében is, amelyek mind hangsúlyozzák a hálózati perem védelmének fontosságát.

A szervezeteknek dokumentálniuk kell tűzfal konfigurációikat, szabályaikat és biztonsági irányelveiket, hogy igazolni tudják megfelelőségüket a releváns szabályozásoknak és sztenderdeknek. Ez a dokumentáció több célt is szolgál: bizonyítékként szolgál az auditorok és hatóságok felé, elősegíti a tudás átadását a személyzetváltáskor, valamint lehetővé teszi a biztonsági szabályok következetes érvényesítését a szervezeten belül. A rendszeres biztonsági értékeléseknek és penetrációs teszteknek a tűzfalak hatékonyságára is ki kell terjedniük, így biztosítva, hogy a tűzfalak megfelelően legyenek konfigurálva és a várakozásoknak megfelelően működjenek. A független, harmadik fél által végzett biztonsági auditok további megerősítést nyújtanak arról, hogy a tűzfal-védelem megfelel a szabályozási elvárásoknak és az iparági legjobb gyakorlatoknak, illetve segítenek feltárni az esetleges hiányosságokat vagy hibás beállításokat, amelyek adatvédelmi incidensekhez vezethetnek.

A tűzfalak 2025-ben is a hálózati biztonság alapkövei maradnak, alapvető védelmet nyújtva a szervezeti hálózatokat támadó külső fenyegetések túlnyomó többségével szemben. A hálózati határon áthaladó minden forgalom figyelésével és szűrésével a tűzfalak megakadályozzák a jogosulatlan hozzáférést, blokkolják a rosszindulatú programokat, és védik az érzékeny adatokat az elszivárogtatástól. Ugyanakkor a szervezeteknek tudatosítaniuk kell, hogy a tűzfal csak egyetlen eleme egy átfogó biztonsági stratégiának, amely magában kell, hogy foglalja a végpontvédelmet, behatolásérzékelő rendszereket, biztonságtudatossági képzést és incidenskezelési képességeket is. A tűzfal technológia fejlődése – az egyszerű csomagszűrőktől a mesterséges intelligencia-vezérelt, új típusú fenyegetéseket felismerő rendszerekig – jól mutatja a folyamatos törekvést arra, hogy lépést tartsunk a kiberveszélyek változásával.

Azoknak a szervezeteknek, amelyek szeretnék javítani biztonsági helyzetüket, a tűzfalak bevezetése vagy korszerűsítése kiemelt prioritás kell legyen, különös tekintettel a következő generációs, fejlett fenyegetésvédelmi képességekkel rendelkező tűzfalak bevezetésére. A rendszeres karbantartás, monitorozás és frissítés biztosítja, hogy a tűzfalak folyamatosan hatékony védelmet nyújtsanak a változó fenyegetettségi környezettel szemben. Ha a robusztus tűzfal-védelmet más biztonsági kontrollokkal és tudatos, biztonságközpontú szervezeti kultúrával egyesítjük, a vállalkozások jelentősen csökkenthetik az adatvédelmi incidensek kockázatát, és megvédhetik legértékesebb erőforrásaikat a kiberveszélyekkel szemben.

Ahogyan a tűzfalak védik a hálózatokat az incidensektől, úgy védi a PostAffiliatePro partnerprogramját vállalati szintű biztonsággal, csalásmegelőzéssel és adatvédelemmel. Biztosítsa partnerprogramját még ma.

Fedezze fel, miért nélkülözhetetlenek a hirdetési hálózatok a digitális marketing sikeréhez. Ismerje meg, hogyan kötik össze a hirdetőket a kiadókkal, teszik le...

A Post Affiliate Pro kiemelten kezeli a kiberbiztonságot. Tudja meg, milyen biztonsági intézkedéseket alkalmazunk az Ön adatainak védelme érdekében a hackerekke...

Ismerje meg, hogyan ellenőrizheti a szerver találatokat átfogó módszerekkel, beleértve a hozzáférési naplókat, webszerver elemző eszközöket és valós idejű forga...

Sütik Hozzájárulás

A sütiket használjuk, hogy javítsuk a böngészési élményt és elemezzük a forgalmunkat. See our privacy policy.